Рейтинг: 4.6/5.0 (1814 проголосовавших)

Рейтинг: 4.6/5.0 (1814 проголосовавших)Категория: Инструкции

Наиболее надежную защиту от вредоносных программ может обеспечить только комплекс разнообразных мер защиты, включающий организационные мероприятия, регламентирующие использование компьютера, безопасное администрирование компьютерной системы, применении е программных средств защиты, соблюдение правил «техники безопасности» при работе в Интернете, в том числе при использовании электронной почты, а также при копировании данных и инсталляции программ. Помимо того, что на компьютере в обязательном порядке должна быть установлена хорошая антивирусная программа, крайне желательно предпринимать дополнительные меры по выявлению и нейтрализации вредоносных программ. Для этого, кроме описанного выше анализа сетевой активности, целесообразно выполнять контроль файловой системы, реестра, запущенных процессов. Дополнительно к антивирусной программе и межсетевому экрану целесообразно установить на компьютер специальные программы для защиты от троянских и шпионских программ, а также систему защиты от сетевых атак.

Уменьшить вероятность заражения компьютерной системы можно,

если использовать специальное антиспамерское программное обеспечение,

предназначенное для фильтрации спама, который очень часто используется

для распространения вредоносных программ по каналам электронной почты.

Определенную защиту может дать использование операционных

систем менее популярных по сравнению с Windows, например, Linux – такие

системы более редко подвергаются хакерским атакам именно вследствие

меньшей своей распространенности.

Таким образом, желательно, чтобы на компьютере было установлено следующее программное обеспечение:

1) антивирусное программное обеспечение;

2) межсетевой экран;

3) антитроянское программное обеспечение;

4) антишпионское программное обеспечение;

5) программное обеспечение для защиты от сетевых атак;

6) программное обеспечение для фильтрации спама;

7) программное обеспечение для контроля запущенных процессов;

8) программное обеспечение для контроля файловой системы;

9) программное обеспечение для контроля реестра;

10) программное обеспечение для контроля уязвимости компьютера (открытые порты, открытые ресурсы и т. п.).

Рассмотрим более подробно, что следует предпринять для защиты

компьютерной системы от вредоносных программ, включая использование

программного обеспечения, указанного выше.

Меры по защите от вредоносного программного обеспечения :

1) ограничение доступа к компьютеру путем применения средств физической защиты и системных средств администрирования;

2) администрирование многопользовательского компьютера или локальной сети таким образом, чтобы, по возможности, ограничить пользователей правами «только на чтение» и\или «только на запуск»;

3) включение встроенной антивирусной защиты BIOS;

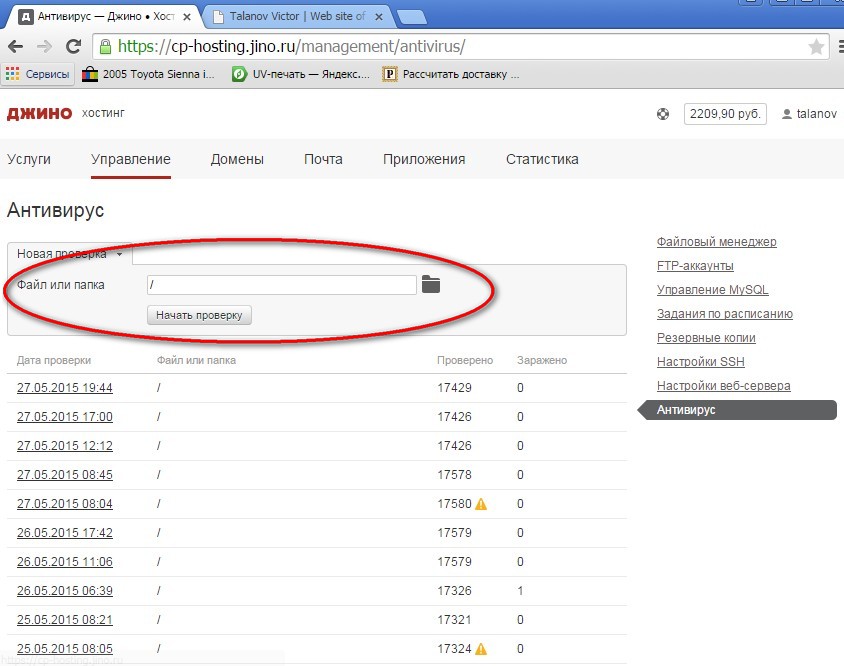

4) использование антивирусной программы, способной осуществлять постоянный мониторинг в режиме реального времени («на лету»);

5) выполнение регулярной проверки компьютера с использованием антивирусных программ, а также специального антитроянского и антишпионского программного обеспечения;

6) регулярное обновление антивирусного программного обеспечения;

7) регулярное обновление системы и установку заплат (patches);

8) контроль запущенных процессов, желательно с использованием не только диспечера Windows XP (вызывается нажатием клавиш <Ctrl-Alt-Del>), но и специального программного обеспечения;

9) контроль реестра (для этого целесообразно использовать специальные программы);

10) контроль программ, работающих в режиме автозапуска (лучше с использованием специального программного обеспечения);

11) проверка целостности файлов (атрибуты, контрольные суммы, даты последней модификации, и т. д.) с использованием специального программного обеспечения;

12) регулярное резервное копирование данных с предварительной их проверкой антивирусными программами;

13) периодическое сохранение образа жесткого диска или отдельных его разделов (при этом должна быть уверенность, что они не содержат вредоносных программ);

14) установка необходимых параметров режима безопасности в Microsoft Office для защиты от макровирусов, или, если это не помешает работе, запретить выполнение макросов (например, для установки параметров режима безопасности в Microsoft Word следует в меню Сервис выбрать команду Параметры и на вкладке Безопасность нажать кнопку Защита от макросов. после чего установить необходимый уровень защиты и указать

надежные источники макросов;

15) соблюдение осторожности при открытии любых файлов, особенно полученных из сети, с обязательной их проверкой антивирусными программами;

16) предварительный просмотр содержимого подозрительных файлов документов с расширением .doc в Блокноте (NotePad) или в редакторе WordPad до открытия этих файлов в редакторе Microsoft Word (Блокнот и редактор WordPad входят в набор стандартных программ Windows);

17) использование межсетевых экранов при работе в компьютерных сетях с целью защиты от внешних сетевых атак и контроля сетевого трафика на предмет обнаружения неинициированных пользователем сетевых соединений;

18) работа в сети Интернет под учетной записью пользователя с ограниченными правами, даже если есть возможность работать с правами администратора;

19) контроль открытых портов, закрытие всех портов, кроме необходимых для работы компьютерной системы;

20) выбор для работы с электронной почтой программ, имеющих встроенную систему безопасности (например, The Bat. Microsoft Outlook 2002, Outlook Express, Netscape Messenger и др.);

21) обязательная проверка антивирусной программой вложений к электронным письмам до открытия или запуска этих вложений;

22) соблюдение особой осторожности при получении электронных почтовых сообщений от неизвестного адресата, а также от известного, если тема письма, его стиль, язык отличаются от обычных и имеется вложение или ссылка на веб- сайт, – такие письма лучше удалять сразу;

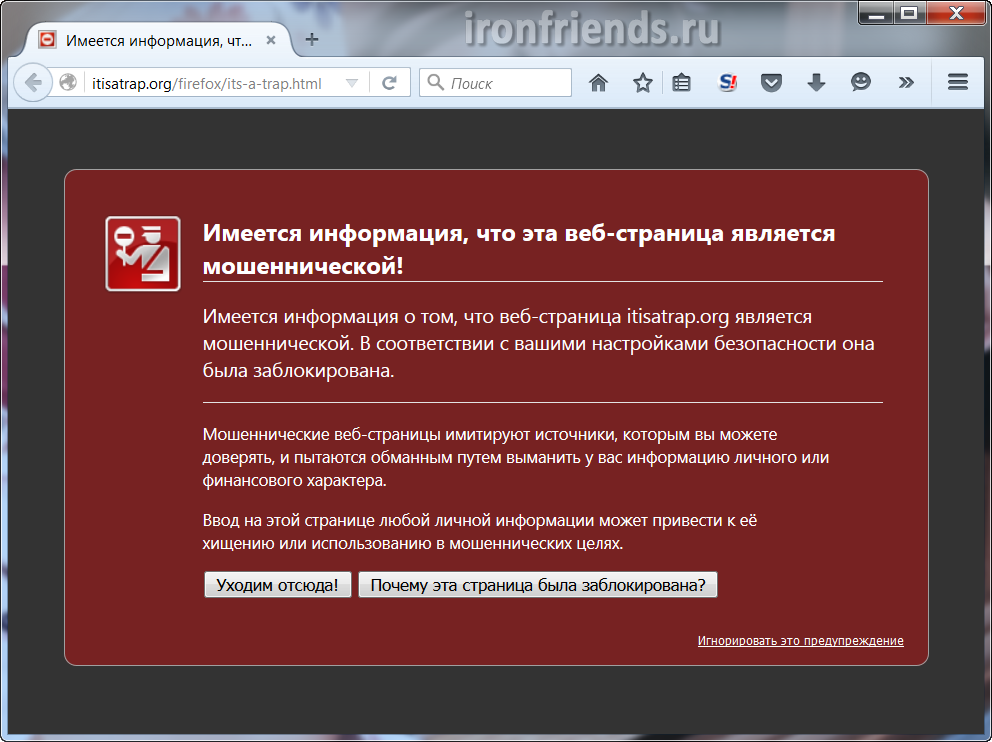

23) соблюдение осторожности при получении электронного письма, содержащего ссылку на веб-ресурсы – не следует «щелкать» по указанным в письме ссылкам; если указанный веб- ресурс представляется интересным, лучше выйти на него, набирая его адрес в адресной строке интернет-браузера, – в некоторых случаях это может уберечь от попадания на хакерский ресурс, замаскированный под указанным в письме адресом;

24) использование специального программного обеспечения,

предназначенного для защиты от спама;

25) установка требуемого уровня безопасности интернет- браузера (например, в Microsoft Internet Explorer в меню Сервис следует выбрать Свойства обозревателя и на вкладке Безопасность задать необходимый уровень безопасности, установить запрет на язык Java, на доступ к источникам данных за пределами домена, на запуск программ в окне IFRAME, отключить отображение разнородного содержимого, установку элементов рабочего стола, а также установить запрет на выполнение активных сценариев, сценариев Java и Active X, операций вставки из сценария и модулей подключения);

26) удаление неиспользуемых сетевых протоколов (если компьютер используется только для доступа в Интернет с помощью модема, то можно удалить все протоколы, кроме протокола TCP/IP, что можно сделать на вкладке Сеть в меню Свойства сетевого соединения).

Для предотвращения возможного ущерба вследствие нарушения

конфиденциальности информации из-за действия троянских или шпионских

программ не следует хранить на жестком диске пароли, ключи шифрования и

другую важную конфиденциальную информацию, а передачу конфиденциальных данных (например, персональной информации при

осуществлении интернет-платежей) следует выполнять только по защищенному протоколу. Для удаления конфиденциальных данных

(например, финансовые документы письма, хранящиеся в почтовом приложении и т.п.) желательно использовать специальные программы или

хотя бы значительно исказить эти данные перед их удалением, так как троянские программы могут находиться в любой папке компьютера, включая

Инструкция по защите информации, передаваемой и принимаемой по системе «Банк-Клиент», от воздействия вредоносного кода

Уважаемые пользователи системы Интернет-Клиент!

Напоминаем Вам о необходимости неукоснительного соблюдения мер безопасности при работе с системами дистанционного банковского обслуживания. В связи с бурным развитием информационных технологий и увеличением количества услуг, предоставляемых Банками через сеть Интернет, резко возросло количество попыток несанкционированного доступа в системы интернет банкинга. Наиболее частым способом совершения подобных преступлений является похищение у клиентов реквизитов доступа в систему (ключи, пароли, коды доступа) и последующее их использование злоумышленником. Указанные действия возможны не только путем физического доступа к ключам и паролям, но и с помощью удаленного копирования информации через сеть Интернет, при заражении компьютера клиента вредоносным программным кодом (вирусами, троянскими программами). При этом, после завладения секретной информацией, компьютер клиента может быть выведен из строя с целью воспрепятствовать входу в систему и контролю за состоянием счета. Избежать подобных ситуаций возможно только путем применения комплекса мер как технического, так и организационного характера. Напоминаем Вам, что все риски, связанные с утратой, либо использованием реквизитов доступа лицами, не имеющими на то полномочий, а также ответственность за хранение ключевого материала лежит на самом клиенте. Выполнение нижеследующих правил является необходимым условием обеспечения безопасности расчетов в системе «Клиент-Банк».

Для исключения доступа посторонних лиц к Вашим носителям ключевой информации необходимо соблюдать следующие меры безопасности:

Создайте и храните в недоступном посторонним месте копию ключей системы.

Храните ключевые носители пароли доступа в систему в недоступном для окружающих месте (лучше всего в личном сейфе).

Пароль доступа в систему следует хранить отдельно от ключевого носителя: не записывайте пароль доступа на этикетке ключевого носителя.

Закончив работу в Системе или прервав ее (даже на несколько минут), не забудьте отключить носитель и убрать его в доступное только Вам место.

При подозрении на компрометацию ключей рекомендуется выполнить перегенерацию секретного ключа электронно-цифровой подписи

В случае если ключевой носитель утерян, или у Вас имеется подозрение, что он мог оказаться у посторонних лиц, даже на короткое время, незамедлительно сообщите об этом по телефону (499) 241-31-21 сотруднику Банка, осуществляющему расчетное обслуживание и произведите перегенерацию ключей.

При выборе пароля доступа к системе необходимо выполнять следующие правила:

Измените свой пароль при первом входе в систему, а в случае его отсутствия обязательно установите.

Выбирайте свой пароль самостоятельно и никому его не сообщайте.

Постарайтесь запомнить свой пароль. Если Вы все-таки записали пароль на бумаге, храните его в месте, недоступном для посторонних лиц.

Обязательно смените пароль в том случае, если он стал известен постороннему лицу.

Примеры паролей: /\eBu4сaH lO>HbIu9 Внимание! Данные пароли приведены только в качестве примера и не могут использоваться в качестве рабочих.

Необходимо обеспечить меры по защите компьютера, с которого осуществляется работа в Системе:

Доступ к компьютеру должны иметь только доверенные лица.

Должны быть установлены все заплатки безопасности, рекомендуемые производителем операционной системы, установленной на компьютере.

На компьютере должно быть установлено антивирусное программное обеспечение с регулярно обновляемыми базами.

Удаленный доступ к компьютеру из сети Интернет должен быть исключен.

На компьютере не должны запускаться программы, полученные не из доверенных источников (особую опасность могут представлять программы, полученные по электронной почте или из Интернет).

Необходимо установить на компьютер персональный межсетевой экран.

Проверяйте состояние Вашего счета ежедневно после 15-00, т.е. после окончания приема платежей на текущий день. Это поможет своевременно выявить и предотвратить попытки несанкционированного доступа к системе «Клиент-Банк». В случае любых затруднений с входом в систему следует незамедлительно уведомить об этом Банк и выяснить текущее состояние счета у сотрудника Банка, осуществляющего расчетное обслуживание.

© 2016 АО АКБ «РУССОБАНК» .

Все права защищены

Сегодня недостаточно просто установить антивирусную программу или даже целый набор программ для того, чтобы быть уверенным в том, что ваш бизнес не пострадает в результате вирусной атаки или эпидемии червя. Ежедневно в мире создается порядка 80 новых вирусов, и наличие даже самых последних обновлений антивирусного ПО не гарантирует стопроцентную защиту от инфицирования. Несмотря на это, у вас есть возможность повысить защищенность своей корпоративной сети и встретить во всеоружии проникший через все преграды вредоносный код.

Существующие антивирусные решения ведут борьбу с вредоносным кодом, главным образом, при помощи обновлений вирусных сигнатур, разработка и распределение которых может запаздывать и поступать уже в разгар эпидемии. Но даже своевременное их предоставление не гарантирует защиту от повторных вспышек инфекции, например, с компьютеров, на которых обновление не было своевременно установлено. Для защиты от постоянно растущей вирусной угрозы требуется решение, которое позволило бы принимать превентивные меры по защите от новых вредоносных программ, а в случае эпидемии согласованно управлять действиями антивирусных продуктов, которые защищают все уровни корпоративной сети. Сегодня необходимы расширенные возможности, позволяющие противостоять эпидемии еще на стадии ее зарождения и вовремя предпринять меры по локализации зараженного участка сети, а также по его очистке и восстановлению, чтобы предотвратить дальнейшее распространение инфекции.

Кому необходим комплекс «Защита от вредоносного мобильного кода»?Компания «Лаборатория Касперского» предлагает стратегическое решение для защиты организации от вспышек вирусной активности. Разработанная производителем ПО стратегия защиты предприятия Corporate Suite основана на согласованном использовании расширенных по сравнению с другими антивирусными решениями возможностям своих продуктов, и работает на всех стадиях развития вирусной эпидемии.

Согласно стратегии защиты компании «Лаборатория Касперского», борьба с вирусами ведется в несколько этапа:

В качестве компонентов описанного выше решения компания «AI-Security» предлагает использовать

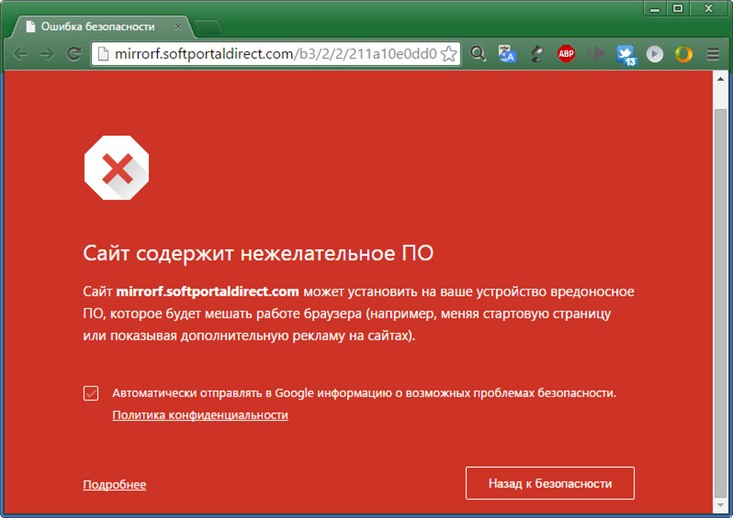

Что такое "Мошенническое ПО"?

Большинство вредоносных программ, используемых для совершения преступлений, - это разного рода троянские программы, или троянцы. Одни из них регистрируют последовательность нажимаемых на клавиатуре клавиш, другие делают снимки экрана при посещении пользователем сайтов, предлагающих банковские услуги, третьи загружают на компьютер дополнительный вредоносный код, предоставляют хакеру удаленный доступ к компьютеру и т.д. Все эти программы объединяет то, что они позволяют злоумышленникам собирать конфиденциальную информацию и использовать ее для кражи денег у пользователей.

Как защитить компьютер от вредоносного кода и хакерских атак?

Вы сможете защитить свой компьютер от вредоносного кода и хакерских атак, если будете следовать приведенным ниже несложным правилам :

• Установите на своем компьютере решение для защиты

от информационных угроз.

• Всегда устанавливайте обновления операционной системы и прикладных программ, предназначенные для устранения пробелов в их безопасности. Если вы пользуетесь Microsoft® Windows®, вам не нужно вручную загружать обновления каждый месяц, достаточно установить режим автоматических обновлений – Пуск | Панель управления | Центр обеспечения безопасности Windows® (Start | Control Panel | Security Center). Если вы пользуетесь программным пакетом Microsoft® Office, не забывайте регулярно устанавливать его обновления.

• Если вы получили по электронной почте сообщение с вложенным файлом (документ Word, таблица Excel, исполняемый файл с расширением .EXE и т.д.), не открывайте вложение, если отправитель письма вам неизвестен. Не открывайте вложение, если вы не ожидали получить подобное сообщение. НИ ПРИ КАКИХ УСЛОВИЯХ не открывайте вложения, присланные в нежелательных сообщениях (спаме).

• Регулярно (не реже раза в день) устанавливайте обновления программ, обеспечивающих безопасность вашего компьютера.

Используйте на своем компьютере учетную запись с правами администратора только в тех случаях, когда вам надо установить программы или изменить настройки системы. Для повседневного использования создайте отдельную учетную запись с ограниченными правами пользователя (для этого нужно зайти в раздел "Учетные записи пользователей" Панели управления). Это важно потому, что при атаке вредоносный код получает тот же уровень прав, с которым вы вошли в систему. Если вы зарегистрировались в системе с правами администратора, то такой же уровень прав будет и у вируса, червя или троянской программы, и вредоносное ПО получит доступ к ключевым данным, хранящимся в системе.

• Регулярно сохраняйте резервные копии своих данных на компакт-диске (CD), DVD-диске или внешнем USB-накопителе. В случае повреждения или шифрования вредоносной программой данных на жестком диске вы сможете восстановить их из резервной копии.

Для защиты от вредоносного кода и хакерских атак:

• Установите программу для обеспечения интернет-безопасности.

• Всегда устанавливайте обновления, отвечающие за безопасность.

• Будьте осторожны со спамом в электронной почте и системах мгновенных сообщений.

• Пользуйтесь учетной записью администратора на своем компьютере только в случае необходимости.

• Сохраняйте резервные копии данных.

Все знают, что для защиты от вредоносных программ нужно использовать антивирусы. Причиной проникновения вирусов на защищенные антивирусом компьютеры, могут быть разные, например:

Однако, в большинстве случаев, наличие установленного антивируса, может оказаться недостаточно для полноценной защиты, и что нужно использовать дополнительные методы.

Из-за неправильного использования антивируса, недостатка самого антивируса и работой производителя антивируса, методы защиты можно разделить на два типа – организационные и технические.

Организационные методы направлены на пользователя компьютера, и направлены на то, чтобы изменить поведение пользователя, ведь не секрет, что часто вредоносные программы попадают на компьютер из-за необдуманных действий пользователя. Например: разработка правил работы за компьютером, которые должны соблюдать все пользователи.

Технические методы направлены на изменения в компьютерной системе, и заключаются в использовании дополнительных средств защиты, которые расширяют и дополняют возможности антивирусных программ. Такими средствами защиты могут быть:

Правила работы за компьютером

Условно, правила можно разделить на две категории:

К правилам обработки информации относятся:

Общим местом всех таких правил являются два принципа:

Правила использования программ включает такие пункты:

Здесь также можно проследить два общих принципа:

Политика безопасности

На домашнем компьютере пользователь сам устанавливает себе правила, которым он считает нужным следовать. По мере накопления знаний о работе компьютера и о вредоносных программах, он может сознательно менять настройки защиты или принимать решение об опасности тех или иных файлов и программ.

В организациях правила работы с компьютером должны быть общими для всех сотрудников и утверждены официально.

За настройку средств защиты и за управление ими, обычно отвечает специально назначенный сотрудник или группа сотрудников, которые сосредоточены на выполнении одной задачи – обеспечении безопасной работы сети (системный администратор). Выбор параметров защиты осуществляется не на усмотрение данных сотрудников, а в соответствии со специальным документом – политикой безопасности. В этом документе написано, какую опасность несут вредоносные программы, и как от них нужно защищаться.

В частности, политика безопасности должна давать ответы на такие вопросы:

Исправления

Как уже известно, вирусы нередко проникают на компьютеры через уязвимости («дыры») в операционной системе или установленных программах. Причем чаще всего вредоносными программами используются уязвимости операционной системы Microsoft Windows, пакета приложений Microsoft Office, браузера Internet Explorer и почтовой программы Outlook Express.

Для того, чтобы не дать вирусам возможности использовать уязвимость, операционную систему и программное обеспечение нужно обновлять. Для загрузки и установки обновлений в большинстве программ и систем есть встроенные средства. В Windows XP существует специальный компонент Автоматическое обновление, параметры работы которого настраиваются в окне «Свойства системы», доступном через панель управления. C помощью этого компонента можно автоматически загружать исправления для операционной системы Windows XP (Лично я, не рекомендую использовать данный вид обновления. Небезопасен).

Можно также использовать специальную программу для загрузки обновлений – Microsoft Baseline Security Analyzer, доступную для бесплатной загрузки на сайте Microsoft.

Программа также обнаруживает слабые места в настройках операционной системы, такие как пустые или слабые пароли, открытые на запись папки общего доступа, которые использоваться вирусами для распространения, в частности через папки общего доступа по локальной сети.

Однако, для подстраховки нелишним будет следить за новостями на веб-сайтах, посвященных вопросам безопасности.

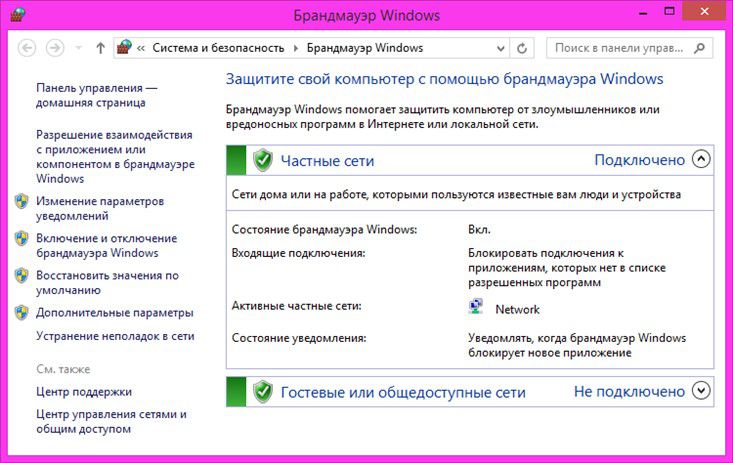

Брандмауэры

Для того чтобы удаленно воспользоваться уязвимостью в программном обеспечении или операционной системе, нужно установить соединение и передать специально сформированный пакет данных. От попыток проникновения и заражения можно защититься путем запрета определенных соединений. Данную проблему решают программы-брандмауэры.

Брандмауэр – это программа, которая следит за сетевыми соединениями и принимает решение о разрешении или запрещении новых соединений на основании заданного набора правил.

Правило брандмауэра задается несколькими атрибутами:

Можно создать правило, которое будет запрещать входящие соединения на TCP порт 111 для всех приложений, или разрешать любые исходящие соединения для программы Internet Explorer.

Брандмауэр можно успешно использовать для защиты от вредоносных программ, которые распространяются непосредственно по сети, используя уязвимости в операционной системе, достаточно создать в брандмауэре для этого правило.

Брандмауэр можно использовать и для защиты от атак неизвестных вирусов. В случае домашнего компьютера, использующего сеть только для доступа в Интернет, можно запретить вообще все входящие соединения, и тем самым обезопасить себя от любых атак извне.

Использование брандмауэров для защиты от вредоносных программ, которые состоят в контроле исходящих соединений. После выполнения вредоносной функции, многие троянские программы и черви, стремиться подать сигнал автору вируса. Для воспрепятствования этому, можно настроить брандмауэр на блокирование всех неизвестных соединений: разрешить только соединения от доверенных программ, таких как используемый браузер, почтовый клиент, программа мгновенного обмена сообщений, а все остальные соединения запретить. В таком случае, вредоносная программа, даже попав на компьютер незамеченной, не сможет причинить реального ущерба.

Некоторые вредоносные программы пассивно ожидают соединения на каком-то из портов. При разрешении входящих соединений, автор вредоносной программы сможет через некоторое время обратиться на этот порт и забрать нужную ему информацию или же передать вредоносной программе новые команды. Для пресечения данных действий, брандмауэр должен быть настроен на запрет входящих соединений, на все порты вообще, либо на все, кроме фиксированного перечня портов, используемых известными программами или операционной системой.

Брандмауэр Windows XP – позволяет задавать правила, либо для программы не учитывая порты и протоколы, либо для портов не делая разницы между программами. Для простых случаев этого достаточно и минимальную защиту организовать можно, но часто работать с этим брандмауэром оказывается не очень удобно. Для более удобной работы лучше использовать программы-брандмауэры других производителей, например Kaspersky Anti-Hacker, Agnitum Outpost Firewall, ZoneAlarm и другие.

В последнее время широко распространены универсальные защитные программы, объединяющие возможности брандмауэра и антивируса. Например, Kaspersky Internet Security, Norton Internet Security, McAfee Internet Security и прочие.

Средства защиты от нежелательной корреспонденции

Наиболее многочисленными группами вредоносных программ являются почтовые черви. Львиную долю почтовых червей составляют пассивные черви, которые пытаются обмануть пользователя и заставить его запустить зараженный файл.

Зараженное червем письмо похожее на письма, часто встречающиеся в обычной почте:

Червь составляет текст писем по заданному автором вируса шаблону, и таким образом, все зараженные этим червем письма будут похожи.

Для решения этой проблемы есть специальные средства – антиспамовые фильтры, которые можно применять и для защиты от почтовых червей.

Несколько методов для фильтрации нежелательной почты:

Использование антиспамовых фильтров помогает защититься и от некоторых почтовых червей. Самое очевидное применение – это при получении первого зараженного письма (в отсутствие антивируса это можно определить по косвенным признакам) отметить его как нежелательное и в дальнейшем все другие зараженные письма будут заблокированы фильтром.

Почтовые черви известны тем, что имеют большое количество модификаций незначительно отличающихся друг от друга. Поэтому антиспамовый фильтр может помочь и в борьбе с новыми модификациями известных вирусов. В этом смысле антиспамовый фильтр даже эффективнее антивируса, т. к. чтобы антивирус обнаружил новую модификацию необходимо дождаться обновления антивирусных баз.

В любом случае, антивирусы являются самыми эффективными средствами защиты от вирусов, и их использование на рабочих станциях обязательно.

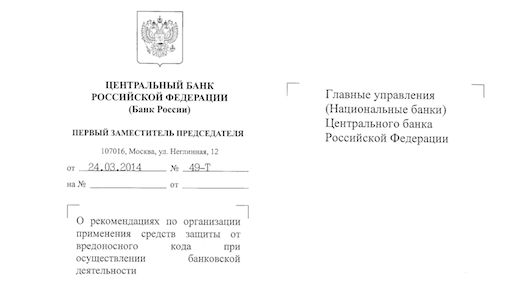

ЦБ в лице г-на Симановского, первого зампреда Банка России, выпустил новое письмо 49-Т от 24 марта 2014-го года "О рекомендациях по организации применения средств защиты от вредоносного кода при осуществлении банковской деятельности". Если мне не изменяет память, слухи об этом документе ходили достаточно давно (чуть ли не с конца 2012-го года), но тогда он по разным причинам так и не увидел свет. И вот сейчас свершилось - 16 страниц разъяснений тех требований, которым в СТО БР ИББС и 382-П было отведено совсем немного места.

Документ очень подробный. Расписывает не только технические, но и организационные вопросы по защите от вредоносного кода. Например,

С технической точки зрения требуется применять:

Помимо антивирусов 49-Т требует использования:

Хотя есть и нестыковки в 49-Т и 382-П. Например, классический вопрос - сколько разных производителей антивируса должно быть в банке? В п.2.7.3 382-П говорится об использовании средств защиты от вредоносного кода разных производителей при наличии технической возможности. В 49-Т (а надзор будет считать это письмо не рекомендацией, а обязательным документом) такой приписки уже нет - там говорится просто о раздельной установке антивирусов различных производителей (п.2.1.10).

П.2.1.17 меня "убил". Он требует выделить независимый ПК, изолированный от сети, в т.ч. и Интернет, на котором с помощью загрузочного диска будут проверяться все съемные машинные носители информации перед их использованием в банке. Я так себе и представил очередь к этому ПК :-) А писанины по этому письму сколько требуется. Жуть просто. На каждый пункт нужен свой регламент.

Отдельный раздел документа посвящен функциям органов управления кредитной организации в части организации защиты от вредоносного кода. Там много всего - от анализа защищенности и назначения ответственных до прогнозирования неблагоприятного развития событий и подробной отчетности по всем вопросам защиты от вредоносного кода.

Отдельный раздел посвящен регламентации защиты от вредоносного кода клиентов банка. Там и изменение договоров с клиентами, и разработка памяток, и информирование об угрозах, и обеспечение консультирования клиентов по защите от вирусов, и сбор информации о вредоносном коде и передача этой информации разработчикам антивируса (на все свой регламент нужен), и обучение персонала, работающего с клиентами, по вопросам борьбы с вирусами.

Последний раздел касается требований к провайдерам связи. Тут и SLA, и требование к провайдеру защищать банк от вирусов, и согласование внутренних документов по борьбе с вредоносным кодом с провайдерами, и т.д.

В целом у меня сложилось впечатление (наверное неверное), что 49-Т - это переложение 382-П понятным языком и в контексте борьбы с вредоносным кодом. Учтены почти все 15 разделов 382-го положения; кроме отчетности и криптографии :-)

По сути это методические рекомендации, разъясняющие, как выполнять требования 382-П или СТО. Вообще сейчас у регуляторов (исключая 8-й Центр) наблюдается движение в сторону трехзвенной иерархии требований по безопасности:

По такому принципу сейчас строятся документы ФСТЭК. Видимо и в ЦБ решили последовать этому примеру.

Интересно, если требования этого документа в полном объеме не выполнить (наряду с другими мелкими огрехами), не станет ли это основанием для отзыва лицензии у банка за невыполнение требований Банка России. Кто знает, кто знает.

ЗЫ. Кстати, когда читал документ, с ходу транслировал его требования к решениям Cisco Sourcefire Advanced Malware Protection (AMP). Выполнить можно многое из требуемого на техническом уровне :-)