Рейтинг: 4.8/5.0 (1899 проголосовавших)

Рейтинг: 4.8/5.0 (1899 проголосовавших)Категория: Инструкции

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В статье я опишу возможные алгоритмы действий в обоих ситуациях, а также о средствах защиты от вирусов-шифровальщиков (ransomware).

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В статье я опишу возможные алгоритмы действий в обоих ситуациях, а также о средствах защиты от вирусов-шифровальщиков (ransomware).

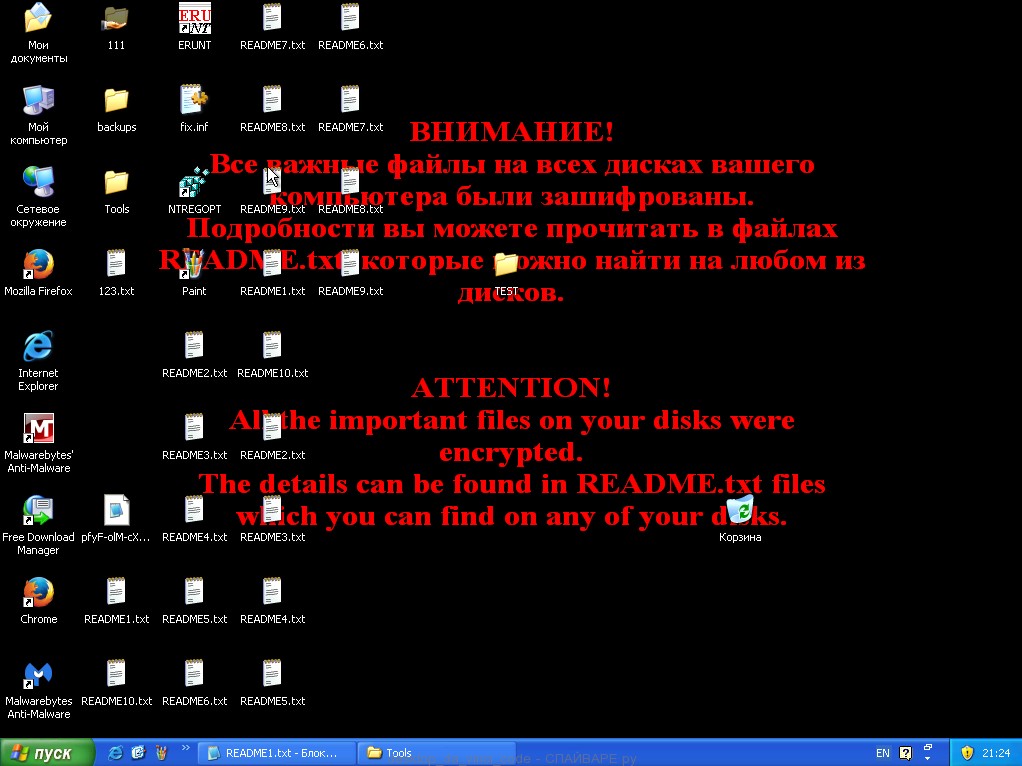

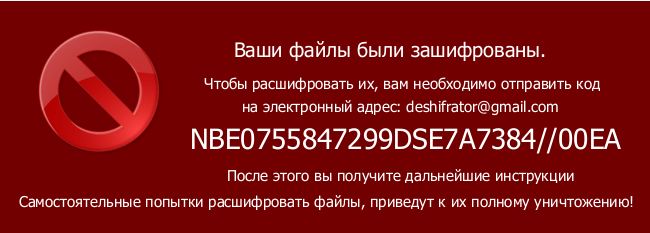

Есть несколько модификаций этого вируса (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику.

Что делать, если все важные данные зашифрованыДля начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Это можно сделать с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware, например, https://id-ransomware.malwarehunterteam.com/ (правда, я не знаю, насколько хорошо он работает для русскоязычных вариантов вируса, но попробовать стоит, скормив сервису пример зашифрованного файла — Sample Encrypted File).

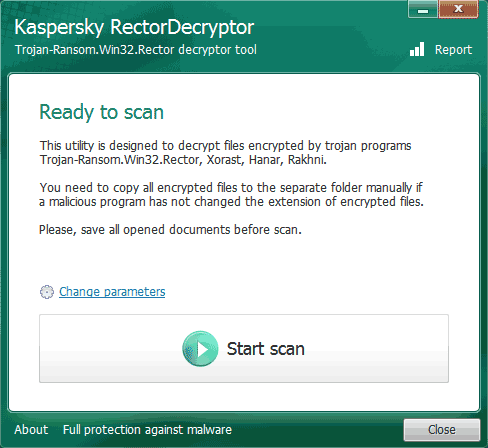

После определения типа шифровальщика, если вам это удалось, попробуйте найти утилиту для расшифровки этого варианта по запросам наподобие: Тип_шифровальщика Decryptor. Такие утилиты бесплатны и выпускаются разработчиками антивирусов, например, сразу несколько таких утилит можно найти на сайте Касперского https://support.kaspersky.ru/viruses/utility (другие утилиты есть ближе к концу статьи). И, как уже было сказано, не стесняйтесь обратиться к разработчикам антивирусов на их форумах или в службу поддержки по почте.

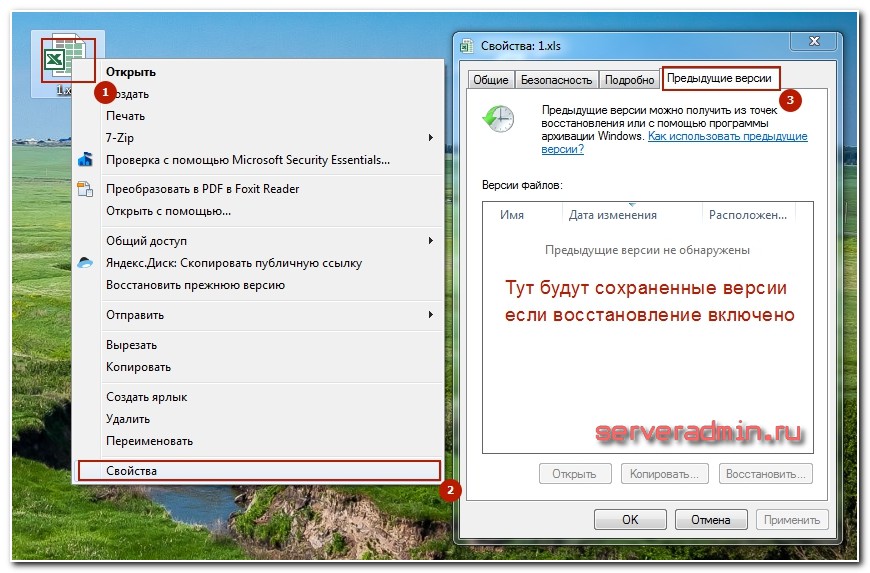

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

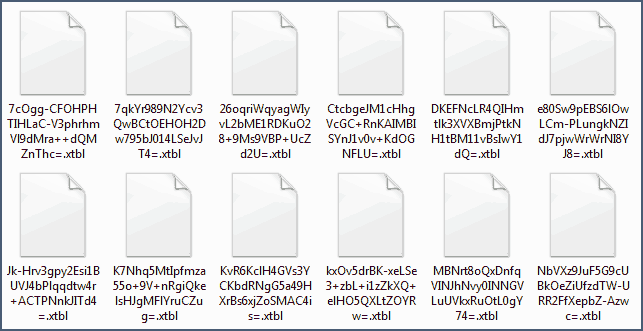

Файлы на компьютере зашифрованы в xtblОдин из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

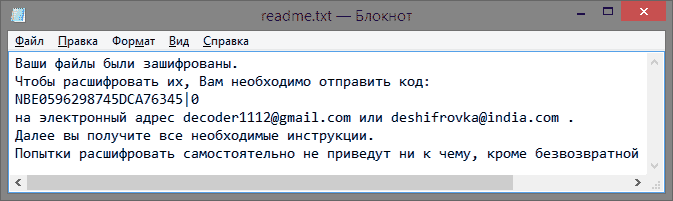

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

Чего делать не следует:

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Файлы зашифрованы better_call_saulИз последних вирусов шифровальщиков — Better Call Saul (Trojan-Ransom.Win32.Shade), устанавливающий расширение .better_call_saul для шифруемых файлов. Как расшифровать такие файлы — пока непонятно. Те пользователи, которые связывались с лабораторией Касперского и Dr.Web получили информацию о том, что пока этого сделать нельзя (но все равно попробуйте отправить — больше образцов зашифрованных файлов у разработчиков = больше вероятность нахождения способа).

Если окажется, что вы нашли способ расшифровки (т.е. он был где-то выложен, а я не уследил), прошу поделиться в комментариях информацией.

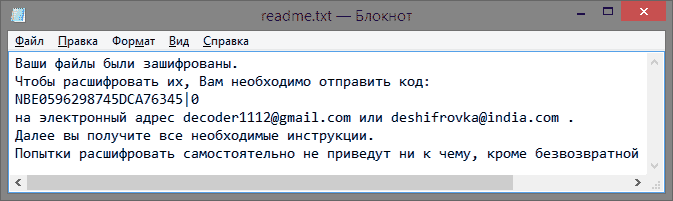

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

Для расшифровки файлов после работы указанных вирусов, на сайте Касперского есть бесплатная утилита RakhniDecryptor, доступная на официальной странице http://support.kaspersky.ru/viruses/disinfection/10556 .

Там же присутствует и подробная инструкция по применению данной утилиты, показывающая, как восстановить зашифрованные файлы, из которой я бы, на всякий случай убрал пункт «Удалять зашифрованные файлы после успешной расшифровки» (хотя, думаю и с установленной опцией все будет в порядке).

Если у вас есть лицензия антивируса Dr.Web вы можете воспользоваться бесплатной расшифровкой от этой компании на странице http://support.drweb.com/new/free_unlocker/

Автор рекомендует прочесть: Еще варианты вируса-шифровальщикаРеже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (http://noransom.kaspersky.com ) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

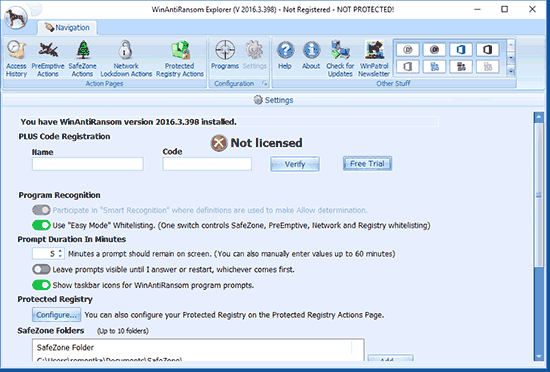

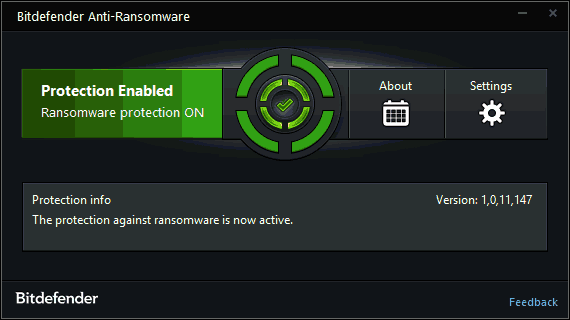

Защита от вирусов шифровальщиков или ransomware По мере распространения Ransomware, многие производители антивирусов и средств борьбы с вредоносными программами начали выпускать свои решения для предотвращения работы шифровальщиков на компьютере, среди них можно выделить:

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware. а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

А вдруг и это будет интересно:

crypt1 как расшифровать?

04.06.2016 в 21:59

У меня тоже сработал da_vinci_code. Связался, попросили 11 000 р. Платить не собирался. Нашёл на просторах интернета две Московские «конторы» помогающие в расшифровке файлов, позвонил, сказали присылайте на e-mail 2-3 файла расшифруем скажем сколько будет стоить. Отправил, через несколько часов приходит ответ от (название компании). где вложен один расшифрованный файл и стоимость в 19 000 р. На что я ответил, что они в своём уме, просят больше злоумышленников и заявил, что они просто посредники. Не прошло и пяти минут получил письмо с угрозами. Вторая контора естественно пропала. Вообщем вывод: в конторки типа (название компании) обращаться нельзя, там такие же мошенники, что и создали эту гадость.

05.06.2016 в 08:22

Александр, я извиняюсь, что имена конторы поубирал — это не потому что я их защищаю, а потому что потом (просто были уже прецеденты) мне пишут не ласковые письма с досудебными претензиями за клевету, как хозяину сайта…

05.06.2016 в 17:45

Да нет проблем, Дмитрий. Хотя я считаю, страна должна знать своих героев. В заявлении в полицию указал координаты этих помощников и приложил распечатку моей переписки с ними. Пусть не думают, что смогут так нагло бабло рубить.

24.06.2016 в 14:51

У меня такая же проблема, и что мне делать

На сегодняшний день самой вредоносной программой считается троян или вирус-шифровальщик. Некоторые такие файлы можно вылечить, а другие пока невозможно. Ниже будут представлены действия, которые необходимо предпринимать в обоих случаях, а также инструменты защиты от такого типа вирусов.

На сегодняшний день самой вредоносной программой считается троян или вирус-шифровальщик. Некоторые такие файлы можно вылечить, а другие пока невозможно. Ниже будут представлены действия, которые необходимо предпринимать в обоих случаях, а также инструменты защиты от такого типа вирусов.

Существует несколько разновидностей данного вируса, причем постоянно появляются новые. Однако, действуют они по одному принципу. При попадании на компьютер документы, картинки и другие файлы, которые могут быть важными для пользователя, шифруются, при этом изменяется формат, а оригинал файлов удаляется. После этого на экране появляется уведомление, что файлы зашифрованы, и чтобы их вернуть в нормальное состояние, необходимо перевести деньги на счет мошенника.

Действия, если все нужные данные инфицированы

Сначала желательно ознакомиться с обобщенными данными всем, кто столкнулся с такой проблемой на своем ПК. Если все-таки информация на компьютере оказалась зараженной, то расстраиваться не нужно.

Если имеется возможность, необходимо с ПК, который инфицирован шифровальщиком, перенести на сторонний накопитель какой-то зараженный файл, а также файл с требованием мошенника по расшифровке. После этого требуется выключить ПК, чтобы вредонос не перекинулся на остальные файлы. Дальнейшую работу необходимо выполнять на стороннем компьютере.

После этого необходимо выяснить, какой вирус заразил данные. Для этого нужно использовать образцы зашифрованных файлов. В некоторых случаях можно воспользоваться дешифраторами. Для остальных вирусов их еще не придумали. Однако, это не мешает переслать примеры зараженных файлов в антивирусные лаборатории для проверки.

Выяснить, какой можно расшифровать, а какой нет, можно через поисковую систему. Можно поискать форумы, на которых обсуждается эта проблема или найти тип шифровальщика по формату. Кроме того, в сети стали появляться сервисы, которые помогут определить тип шифровальщика. Пока неизвестно, действенны они или нет, но попробовать все-таки стоит. Вдруг помогут.

Если удалось определить тип шифровальщика, тогда стоит поискать в интернете утилиту для расшифровки данного вируса. Для этого необходимо в поисковике ввести сто-то похожее на: «Тип шифровальщика Decryptor».

Подобны программы распространяются производителями антивирусов совершенно бесплатно. К примеру, на сайте

лаборатории Касперского можно отыскать сразу несколько таких утилит. Кроме того, не стоит стесняться обращаться за помощью к разработчику антивирусных утилит в службу поддержки.

Но стоит отметить, что такие действия не всегда помогают, при этом подобные расшифровщики не всегда работоспособны. При таком раскладе некоторые платят мошенникам, чем помогают им вести свою деятельность дальше. Другие пользователи обращаются за помощью к утилитам по восстановлению данных, поскольку шифровальщики удаляют оригинал файла, а его, теоретически, можно вернуть.

Данные на ПК зашифрованы в формат xtbl

Данный вариант вредоноса является одним из самых свежих. Он подменяет файлы на формат .xtbl и изменяет имя на непонятный набор символов. При этом на ПК появляется файл readme.txt с текстом о том, что данные пользователя заблокированы, и для их разблокировки следует оправить код на какую-то электронную почту. После чего должна прийти инструкция по устранению проблемы. Если выполнять какие-то действия без этого руководства, можно лишиться своих данных без возможности их восстановить.

На сегодняшний день расшифровать формат .xtbl возможности нет. Некоторые юзеры, которые хранили на своем компьютере очень важную информацию, отправляли злоумышленникам довольно крупные суммы денег и получали утилиту для расшифровки, но это не всегда заканчивается таким образом. Может случиться так, что мошенники получают деньги, а в ответ ничего не отправляют.

Существует много рекомендаций на тему появления на компьютере файлов, зашифрованных в .xtbl. На тематических форумах можно встретить рекомендации сразу же выключить компьютер или вирус не ликвидировать. Однако, такие действия лишние и могут нанести вред компьютеру. Поэтому стоит поступить немного другим образом.

В этом случае необходимо перейти в диспетчер задач и снять задачи, относящиеся к шифровальному процессу, при этом необходимо выключить компьютер от интернета. После этого необходимо переписать код, который мошенники предлагают выслать на электронку. В данном случае не нужно его записывать на ПК в текстовый файл, поскольку он может быть зашифрован вирусом.

После этого необходимо попробовать удалить вирус, который шифрует файлы, какой-то специальной программой. Для этого можно использовать Malwarebytes Antimalware или разработки Касперского и Dr.Web. В этом случае можно попробовать по очереди несколько таких разработок, однако, если на компьютере имеется антивирус, то установка дополнительного может привести к конфликтам и неправильной работе ПК.

После этого нужно ждать пока, какая-то выйдет в свет какая-нибудь программа дешифратор от ведущих разработчиков антивирусов. Кроме того, есть вариант переслать какой-то зашифрованный файл и код на сайт Касперского. Если имеется где-то оригинал зашифрованного файла, то его желательно отослать тоже. Возможно, это поможет быстрее расшифровать файл.

Не рекомендуемые действия

Ни в коем случае нельзя переименовывать такие файлы, изменять их расширение или ликвидировать их, если данные представляют какую-то ценность. Это все, что можно посоветовать при проникновении на ПК вируса, шифрующих данные в формат .xtbl на сегодняшний день.

Данные инфицированы better_call_saul

Одним из свежих вирусов-шифровальшиков можно отметить Better Call Saul. Он задает шифруемым данным формат .better_call_saul. Каким образом расшифровать данные файлы неизвестно пока. Юзеры, которые обращались за помощью к лаборатории Касперского, получили ответ, что расшифровка пока невозможна. Однако, попытаться стоит, поскольку увеличение образцов зашифрованных данных лаборатории может способствовать скорейшему решению проблемы.

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Этот троянский вирус тоже шифрует файлы и может устанавливать несколько расширений, которых достаточно много. Чтобы расшифровать данные, которые попали под воздействие этого вируса, необходимо перейти на сайт лаборатории Касперского и скачать оттуда бесплатное приложение RakhniDecryptor.

Кроме того, на той же странице можно найти руководство по применению этой программы. Здесь можно наглядно увидеть, каким образом происходит восстановление зашифрованных данных. В этом ситуации необходимо только снять отметку с пункта «Удалять зашифрованные данные после успешной расшифровки».

Если в распоряжении имеется лицензионная антивирусная программа Dr.Web, тогда можно прибегнуть к помощи его приложения для расшифровки. Воспользоваться ею можно на официальной странице техпомощи компании.

Разновидности вируса-шифровальщика

На так часто, но все равно могут встречаться различные трояны, которые шифруют файлы и требуют за расшифровку деньги. Ниже представлены способы их устранения, а также ссылки, откуда можно скачать приложение для расшифровки и ознакомиться с признаками, которые свидетельствуют о присутствии на компьютере подобных паразитов.

Однако, самым подходящим в данном случае способом является проверка компьютера с помощью антивируса Касперского, чтобы выяснить название трояна по базе данной компании, а затем искать программу для решения проблемы.

Если на компьютере объявился Trojan-Ransom.Win32.Rector, тогда стоит использовать приложение RectorDecryptor для устранения проблемы. На сайте компании Касперского можно отыскать программу и инструкцию к ней.

При обнаружении Trojan-Ransom.Win32.Xorist, который выдает окно с предложение отправить СМС или переслать на электронку письмо для получения ответа с руководством по устранению проблемы. В данном случае опять же можно обратиться к ресурсу Касперского, где имеется приложение XoristDecryptor.

Для устранения вирусов Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury необходимо скачать приложение RannohDecryptor все с того же сайта. Вирусы Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и остальные с подобным именем, но с другими цифрами – довольно сложные. В данном случае можно поискать решения в глобальной сети по имени вируса. Некоторые из них можно устранить с помощью приложения от Dr.Web. кроме того, при наличии лицензии можно воспользоваться официальным средством от данной компании.

Чтобы вылечить данные после деятельности вируса CryptoLocker, необходимо перейти на ресурс http://decryptcryptolocker.com. Отправив на него пример инфицированных данных, в ответ придет ключ и программу для устранения проблемы.

На интернет-ресурсе https://bitbucket.org/jadacyrus/ransomwareremovalkit/downloads можно найти обширный архив с данными о различных вредоносах-шифровальщиках и программами для их устранения. Правда, сайт на английском языке.

Стоит отметить, что лаборатории Касперского вместе с программистами из Голландии создали программу Ransomware Decryptor, которая способна расшифровывать файлы после деятельности CoinVault, однако, отечественных пользователь этот вирус еще не беспокоил.

Защита от вирусов шифровальщиков или ransomware

Поскольку вирус Ransomware в последнее время становится все более распространенным, многие производители антивирусного ПО начали создавать собственные инструменты борьбы с этим вредоносом. Многие из них пока находятся на стадии тестирования и способны противостоять не всем вирусам подобного типа, но распространяются бесплатно.

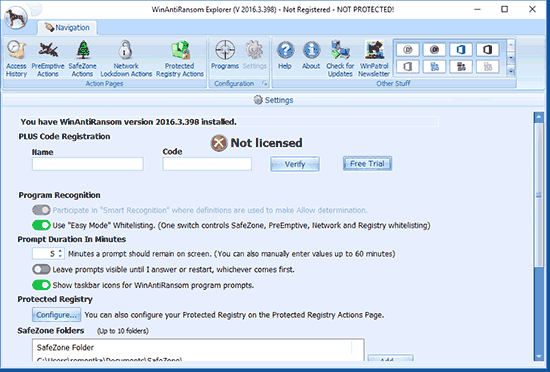

Но есть приложение WinAntiRansom, распространяющееся на платной основе, и способное обезвреживать практически все типы ransomware, при этом может предоставлять защиту локальным и сетевым дискам.

Однако, эти утилиты неспособны расшифровывать файлы, а только могут предотвратить шифрование. Вообще то, хотелось, чтобы такие функции присутствовали в антивирусных утилитах. А так, получается, что пользователь должен держать на ПК антивирусную утилиту, программу для борьбы с вредоносным ПО, а теперь и приложение для борьбы Anti-ransomware и Anti-exploit.

Вот, в принципе, и все, что необходимо знать о шифровании файлов. Если придерживаться всех вышеописанных рекомендаций можно избежать плачевных последствий. Не стоит отправлять деньги злоумышленникам, поскольку можно не получить в ответ дешифратор. В любом случае, при появлении данной проблемы рекомендуется обращаться за помощью к продвинутым антивирусным компаниям.

Похожие статьи: Навигация записей

Вирус-шифровальщик – это вредоносное ПО, которое обманным путём попадает на ПК пользователя, поражает файлы жёсткого диска и за расшифровку данных требует денежного вознаграждения. В основном файлами-жертвами становятся файлы формата .mp3. doc. docx. pdf. jpg. rar. и другие.

Как же защитить свой ПК от вирусов-шифровальщиков? Рассмотрим на примере Windows 7.

Настройка безопасности ПК от вирусов-шифровальщиковЧтобы защитить ПК от вирусов-шифровальщиков, необходимо следовать инструкциям.

Кликаем «Win+R» и вводим «gpedit.msc».

Откроется редактор локальной групповой политики. Переходим по адресу: «Конфигурация компьютера», «Конфигурация Windows», «Параметры безопасности», «Политика ограниченного использования программ». Открываем файл «Назначенные типы файлов».

Удаляем ярлык LNK.

Далее добавляем нужные расширения файлов. Для этого вводим в поле назначение и жмём «Добавить».

После добавления расширений переходим в папку «Политика ограниченного использования» и далее в «Дополнительные правила».

В папке «Дополнительные правила» жмём правой кнопкой мыши на пустом месте и выбираем «Создать правило для пути».

На диске «D» создаём папку «Install». В диалоговом окне «Создать правило для пути» вводим адрес папки «D:\Install». Ставим неограниченный уровень безопасности, кликаем «Применить» и «ОК».

Теперь вновь создаём новое правило для пути. Только вместо названия ставим * и уровень безопасности назначаем «Запрещено». Кликаем «Применить» и «ОК».

Теперь запускаем Winrar не ниже третей версии. Кликаем «Параметры» и «Установки».

Переходим во вкладку «Безопасность». Проставляем весь список наших расширений и ставим отметку «Предлагать выбор антивирусного сканера».

Перезагружаем ПК. Теперь ваш компьютер полностью защищён от вирусов-шифровальщиков.

Некоторые модификации троянцев могут расшифровать только специалисты компании «Доктор Веб» — об этом свидетельствуют пользователи на форумах.

Начиная с мая 2014 года, специалисты компании «Доктор Веб» проводили серьезную научно-исследовательскую работу по созданию алгоритмов расшифровки Trojan.Encoder.398 .

На сегодняшний день разработчик антивирусов Dr.Web является единственной компанией, специалисты которой с вероятностью в 90% могут полностью восстановить зашифрованные данные.

Новость об этом событии была опубликована в ноябре 2014 г.

Сегодня вымогатели требуют за расшифровку файлов до 1 500 биткоинов.

1 биткоин = 272 евро или 330 долларов.

Сумма выкупа может достигать 49 500 долларов.

Даже если вы заплатите выкуп злоумышленнику, никакой гарантии восстановления информации он вам не даст .

Доходит до курьезов – зафиксирован случай, когда, несмотря на заплаченный выкуп, преступники не смогли расшифровать файлы, зашифрованные созданным ими Trojan.Encoder, и отправили пострадавшего пользователя за помощью. в службу технической поддержки компании «Доктор Веб»!

Будьте в курсе о шифровальщиках!

Защищен значит вооружен. Скачайте и изучите курс DWCERT-070-6 Защита рабочих станций и файловых серверов Windows от действий программ-шифровальщиков. В нем даны подробные и при этом доступные инструкции по настройке компонентов Dr.Web, отвечающих за предотвращение шифрования пользовательских файлов. Отдельно рассмотрен функционал защиты от потери данных, включенный в состав продукта Dr.Web Security Space.

Пошаговые инструкции и многочисленные иллюстрации позволяют читателю обезопасить себя от рисков, связанных с шифровальщиками.

Если все-таки вам не повезло и троянец зашифровал файлы, а на вашем компьютере в момент заражения стоял Dr.Web, обратитесь за помощью в расшифровке в техническую поддержку «Доктор Веб»:

О том, как составить запрос в техническую поддержку «Доктор Веб», узнайте в «Правовом уголке» .

В случае заражения настоятельно рекомендуем обратиться с заявлением в полицию.Против вас совершено противоправное действие — могут присутствовать признаки преступлений, предусмотренных ст. ст. 159.6, 163, 165, 272, 273 УК РФ.

Для возбуждения в отношении злоумышленников уголовного дела правоохранительным органам необходим процессуальный повод — ваше заявление о преступлении. Образец заявления

Приготовьтесь к тому, что ваш компьютер будет изъят на какое-то время на экспертизу.

Если у вас откажутся принять заявление — получите письменный отказ и обращайтесь с жалобой в вышестоящий орган полиции (к начальнику полиции вашего города или области).

Благодарим за то, что вы нашли время ознакомиться с этими материалами. А вы уже пользуетесь "Защитой от потери данных" в Dr.Web Security Space?Чтобы проголосовать, надо зайти через свой аккаунт на сайте "Доктор Веб". Если аккаунта еще нет, его можно создать .

Вы также можете оставить свой комментарийДля этого нужно зайти через свой аккаунт на сайте «Доктор Веб». Если аккаунта ещё нет, его можно создать .

1 голос = 1 Dr.Web-ка

Нам важно Ваше мнениеЧтобы комментировать новости и пользоваться другими преимуществами. необходимо авторизоваться или зарегистрироваться. За каждый комментарий начисляется 1 Dr.Web-ка. Полученные Dr.Web-ки можно обменивать на ценные сувениры с символикой Dr.Web в ходе ежемесячных аукционов .

Непонятно только одно, зачем мне доктор веб если он не среагировал на вирус.

Обидное самое, то, что Dr.Web - обновлённый не среагировал. В итоге 76 000 файлов зашифровано.

Требуют 25 000 рублей.

Dr.Web официально признал невозможность расшифровки без участия мошенников.

Спасибо, очень познавательно!

Я этим летом зацепил шифровальщик "Криптолокер" - дешифровка обошлась в 17тыс.руб. ПО глупости зацепил - сунул нос в письмо, которое замаскировали под какую-то судебную депешу - вот и получил))

Не верьте ни кому=) Мошенники повсюду!

ПРИПЛЫЛИ: Рсшифровка невозможна.

Рекомендация: обратитесь с заявлением в территориальное управление "К" МВД РФ;

Дополнительная информация http://antifraud.drweb.ru/encryption_trojs?lng=ru

С уважением, Алексей Кодочиков,

служба технической поддержки компании "Доктор Веб".

Вот и все, хоть бы сказали причину и имя шифровальщика. Что ж, защиту ставить нужно заранее.

Здравствуйте. Расшифровка невозможна. Рекомендация: обратитесь с заявлением в территориальное управление "К" МВД РФ; А я поверил форумчанам, что после покупки лицензии пришлют дешифратор

Информация стоит денег )) для некоторых 50к бакинских не деньги )) для остальных. имхо если на компе только мелочь, троян даже не запустится )) побрезгует ))))

Вирусы шифровальщики — давно известный тип угрозы. Они появились примерно в одно время с смс-банерами, и плотно засели с последними, в топ-рейтинге вирусов-вымогателей.

Модель монетизации вируса-вымогателя проста: он блокирует часть информации или компьютер пользователя целиком, а за возвращение доступа к данным требует отправить смс, электронные деньги или пополнить баланс мобильного номера через терминал.

В случае с вирусом шифрующим файлы, всё очевидно — для расшифровки файлов нужно заплатить определенную сумму. Причем, за последние несколько лет эти вирусы изменили подход к своим жертвам. Если раньше они распространялись по классическим схемам через варезы, порно сайты, подмену выдачи и массовые спам-рассылки, при этом заражая компьютеры рядовых пользователей, то сейчас рассылка писем идет адресно, вручную, с почтовых ящиков на «нормальных» доменах — mail.ru, gmail и т.д. А заражать пытаются юридических лиц, где под шифры попадают базы данных и договора.

Т.е. атаки из количества переросли в качество. На одной из фирм автору довелось столкнуться с шифровальщиком .hardended который пришел в почте с резюме. Заражение произошло сразу же после открытия файла кадровиками, фирма как раз подыскивала персонал и никаких подозрений файл не вызвал. Это был docx с вложенным в него AdobeReader.exe :)

Самое интересное, что никакие эвристические и проактивные сенсоры антивируса Касперского не сработали. Еще день или 2 после заражения, вирус не определялся dr.web-ом и nod32

Так как быть с такими угрозами? Неужели антивирус бесполезен?

Время антивирусов, работающих только по сигнатурам, уходит .

G Data TotalProtection 2015 — лучшая защита от шифровальщиков

со встроенным модулем резервного копирования. Нажимайте и покупайте .

Для всех пострадавших от действий шифровальщика — промокод со скидкой на покупку G DATA — GDTP2015 . Просто введите этот промокод при оформлении заказа.

Вирусы вымогатели в очередной раз доказали несостоятельность антивирусных программ. Смс-баннеры, в свое время беспрепятсвенно «сливались» пользователям в папку temp и просто запускались на весь рабочий стол и перехватывали нажатие всех служебных комбинаций с клавиатуры.

Антивирусник в это время замечательно работал :) Касперский, как и в штатном режиме, выводил свою надпись «Protected by Kaspersky LAB».

Баннер — не хитроумный зловред как руткиты, а простая программа, которая изменяет 2 ключа в реестре и перехватывает ввод с клавиатуры.

Вирусы, которые шифруют файлы, вышли на новый уровень мошенничества. Это снова обычная программа, которая не внедряется в код операционной системы, не подменяет системных файлов, не считывает области оперативной памяти других программ.

Она просто запускается на короткое время, генерирует открытый и закрытый ключи, шифрует файлы и отправляет закрытый ключ злоумышленнику. На компьютере жертвы остается кучка зашифрованных данных и файл с контактами хакеров для дальнейшей оплаты.

Резонно задуматься: «А зачем тогда нужен антивирус, если он способен находить только известные ему вредоносные программы?

Действительно, антивирусная программа необходима — она защитит от всех известных угроз. Однако многие новые виды вредоносного кода ей не по зубам. Чтобы защититься от вирусов шифровальщиков, нужно принимать меры, одного антивируса здесь недостаточно. И скажу сразу: «Если у вас уже зашифрованы файлы, вы попали. Легко их вернуть не получится».

Скажем прямо: «Антивирусы хреново справляются с новыми видами шифровальщиков, зато отлично борются с известными угрозами». Так что наличие антивируса на рабочей станции необходимо. Если жертвы уже есть, вы хотя бы избежите эпидемии. Какой антивирус выбрать — решать вам.

По опыту — Касперский «ест» больше памяти и процессорного времени, а для ноутбучных жестких дисков с оборотами 5200 — это катастрофа (нередко с задержками чтения сектора в 500 мс..) Нод32- быстрый, но мало что ловит. Можете купить антивирус GDATA — оптимальный вариант.

*Резервное копирование важных информационных систем и данных. Каждому сервису — свой сервер.Как автор излагал выше — вирусы шифровальщики очень «любят» заражать компьютеры в организациях (кому нужны школьники с их паролями на steam?), там есть чем платить и нет времени ждать помощи со стороны.

По сему, очень важно, вынести все сервисы (1С, налогоплательщик, специфические АРМы) и любой софт от которого зависит жизнь компании, на отдельный сервер, еще лучше — терминальный. А еще лучше каждый сервис разместить на свой сервер (физический или виртуальный — решайте сами).

Не храните базу 1с в общем доступе, в сети. Так делают многие, но это неправильно.

Если работа с 1с организована по сети с общим доступом на чтение/запись для всех сотрудников — выносите 1с на терминальный сервер, пусть пользователи работают с ним через RDP.

Если пользователей мало, а денег на серверную ОС не хватает — в качестве терминального сервера можно использовать обычный Windows XP (при условии снятия ограничений на количество одновременных подключений, т.е. нужно патчить). Хотя, с таким же успехом вы можете установить нелицензионую версию windows server. Благо, Microsoft позволяет пользоваться, а купить и активировать потом :)

Работа пользователей с 1с через RDP, с одной стороны, уменьшит нагрузку на сеть и ускорит работу 1с, с другой, предотвратит заражение баз данных.

Хранить файлы БД в сети с общим доступом — небезопасно, а если других перспектив нет — позаботьтесь о резервном копировании (см. след раздел.)

*Резервное копирование важных данных.Если у вас еще не делаются бэкапы (резервное копирование) — вы балбес, уж простите. Ну или передавайте привет вашему системному администратору. Бэкапы спасают не только от вирусов, но и от нерадивых сотрудников, хакеров, «посыпавшихся» жестких дисков в конце концов.

Как и что бэкапить — можно прочитать в отдельной статье про резервное копирование данных. В антивирусе GDATA, например, есть модуль резервного копирования в двух версиях — total protection и endpoint security для организаций (купить GDATA total protection можно здесь ).

Если вы обнаружили зашифрованные файлы у себя на компьютере: *Что делать с самим вирусом?Выключайте ваш компьютер и обращайтесь к специалистам компьютерных служб + в поддержку вашего антивируса. Если вам повезет, то тело вируса еще не удалилось и его можно использовать для расшифровки файлов. Если не повезло (как это часто бывает) — вирус после шифрования данных отправляет закрытый ключ злоумышленникам и удаляется все свои следы. Делается это для того, чтобы не было возможности определить каким образом и по какому алгоритму зашифрованы.

Если у вас осталось письмо с зараженным файлом — не удаляйте. Отправьте в антивирусную лабораторию популярных продуктов. И не открывайте его повторно.

*Самостоятельные действия с зашифрованными файламиОбратиться в поддержку антивируса, получить инструкции и, возможно, дешифровщик для вашего вируса.

Написать заявление в полицию.

Поискать в интернете опыт других пользователей, которые уже столкнулись с этой бедой.

Принимать меры по расшифровке файлов, предварительно скопировав их в отдельную папку.

Если у вас Windows 7 Или 8 — можно восстановить предыдущие версии файлов (правой кнопкой на папке с файлами). Опять же, не забудьте их предварительно скопировать

Удалять зашифрованные файлы, переименовывать их и менять расширение. Имя файла очень важно при расшифровке в будущем

*Опыт общения с техподдержкой антивируса, чего ждать?Когда один из наших клиентов поймал крипто-вирус .hardended, которого в антивирусных базах еще не было, были отправлены запросы в dr.web и Kaspersky.

В dr.web техподдержка нам понравилась, обратная связь появилась сразу и даже давали советы. Причем после нескольких дней сказали честно, что сделать ничего не смогут и сбросили подробную инструкцию о том как послать запрос через компетентные органы.

В Касперском, наоборот, сначала ответил бот, потом бот отрапортовал, что мою проблему решит установка антивируса с последними базами (напомню, проблема — это сотни зашифрованных файлов). Через неделю статус моего запроса изменился на «отправлено в антивирусную лабораторию», а когда автор еще через пару дней скромно поинтересовался о судьбе запроса, представители Касперского ответили, что ответ из лаборатории еще не получим, мол, ждем.

Еще через некоторое время пришло сообщение о том, что мой запрос закрыт с предложением оценить качество сервиса (это все при том же ожидании ответа от лаборатории). «Да пошли вы!» — подумал автор.

NOD32, кстати, начал ловить данный вирус на 3й день после его появления.

Принцип такой — вы сами по себе с вашими зашифрованными файлами. Лаборатории крупных антивирусных брендов помогут вам, только в случае наличия у вас ключа на соответствующий антивирусный продукт и если в крипто-вирусе есть уязвимость. Если же злоумышленники зашифровали файл сразу несколькими алгоритмами и не один раз, вам, скорее всего придется платить.

Выбор антивируса за вами, не стоит им пренебрегать.

*Обращение в полициюЕсли вы стали жертвой крипто-вируса, и вам нанесен какой-либо ущерб, даже в виде зашифрованной личной информации — можно обратиться в полицию. Инструкция по заявлению и т.д. есть здесь .

*Если ничего не помогло, может стоить заплатить?Учитывая относительное бездействие антивирусов по отношению к шифровальщикам, иногда легче заплатить злоумышленникам. За hardended файлы, например, авторы вируса просят в районе 10 тыс. руб.

За прочие угрозы (gpcode и т.д.) ценник может колебаться от 2 тыс руб. Чаще всего такая сумма оказывается ниже тех убытков, которые может нанести отсутствие данных и ниже той суммы, которую у вас могут запросить умельцы за расшифровку файлов вручную.

Резюмируя — лучшая защита от вирусов-шифровальщиков, это резервное копирование важных данных с серверов и рабочих станций пользователей.

Как поступать — решать вам. Удачи.

Постоянная ссылка на статью — http://itpanic.ru/blog/?p=3366

Пользователи прочитавшие эту запись обычно читают: