Рейтинг: 5.0/5.0 (1897 проголосовавших)

Рейтинг: 5.0/5.0 (1897 проголосовавших)Категория: Инструкции

ДОЛЖНОСТНАЯ ИНСТРУКЦИЯ СИСТЕМНОГО АДМИНИСТРАТОРА

I. Общие положения

1. Системный администратор относится к категории специалистов.

2. На должность системного администратора назначается лицо, имеющее профильное профессиональное образование, опыт технического обслуживания и ремонта персональных компьютеров и оргтехники, знающее основы локальных сетей (стек протоколов TCP/IP, сетевое оборудование, принципы построения локальных вычислительных сетей).

3. Системный администратор должен знать:

3.1.Технические характеристики, назначение, режимы работы, конструктивные особенности, правила технической эксплуатации оборудования локальных вычислительных сетей, оргтехники, серверов и персональных компьютеров.

3.2. Аппаратное и программное обеспечение локальных вычислительных сетей.

3.3. Принципы ремонта персональных компьютеров и оргтехники.

3.4. Языки и методы программирования.

3.5. Основы информационной безопасности, способы защиты информации от несанкционированного доступа, повреждения или умышленного искажения.

3.6. Порядок оформления технической документации.

3.7. Правила внутреннего трудового распорядка.

3.8. Основы трудового законодательства.

3.9. Правила и нормы охраны труда, техники безопасности и противопожарной защиты.

4. Назначение на должность системного администратора и освобождение от должности производится приказом директора по представлению руководителя отдела IT.

5. Системный администратор подчиняется непосредственно руководителю отдела IT.

II. Должностные обязанности системного администратора

Системный администратор:

1. Устанавливает на серверы и рабочие станции операционные системы и необходимое для работы программное обеспечение.

2.Осуществляет конфигурацию программного обеспечения на серверах и рабочих станциях.

3.Поддерживает в работоспособном состоянии программное обеспечение серверов и рабочих станций.

4.Регистрирует пользователей локальной сети и почтового сервера, назначает идентификаторы и пароли.

5.Осуществляет техническую и программную поддержку пользователей, консультирует пользователей по вопросам работы локальной сети и программ, составляет инструкции по работе с программным обеспечением и доводит их до сведения пользователей.

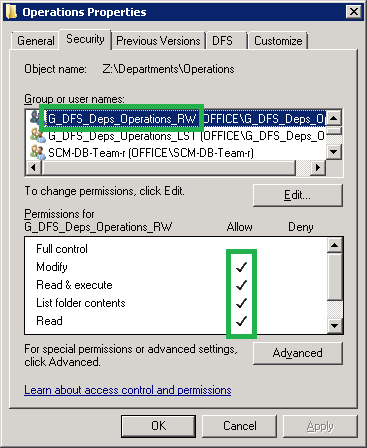

6.Устанавливает права доступа и контролирует использование сетевых ресурсов.

7.Обеспечивает своевременное копирование, архивирование и резервирование данных.

8.Принимает меры по восстановлению работоспособности локальной сети при сбоях или выходе из строя сетевого оборудования.

9.Выявляет ошибки пользователей и программного обеспечения и принимает меры по их исправлению.

10.Проводит мониторинг сети, разрабатывает предложения по развитию инфраструктуры сети.

11.Обеспечивает сетевую безопасность (защиту от несанкционированного доступа к информации, просмотра или изменения системных файлов и данных), безопасность межсетевого взаимодействия.

12.Осущестляет антивирусную защиту локальной вычислительной сети, серверов и рабочих станций.

13.Готовит предложения по модернизации и приобретению сетевого оборудования.

14.Осуществляет контроль за монтажом оборудования локальной сети специалистами сторонних организаций.

15.Сообщает своему непосредственному руководителю о случаях нарушения правил пользования локальной вычислительной сетью и принятых мерах.

III. Права системного администратора

Системный администратор имеет право:

1.Устанавливать и изменять правила пользования локальной вычислительной сетью.

2.Знакомиться с документами, определяющими его права и обязанности по занимаемой должности, критерии оценки качества исполнения должностных обязанностей.

3.Вносить на рассмотрение руководства предложения по совершенствованию работы, связанной с предусмотренными настоящей должностной инструкцией обязанностями.

4.Требовать от руководства обеспечения организационно - технических условий, необходимых для исполнения должностных обязанностей.

IV. Ответственность системного администратора

1. Системный администратор несет ответственность за:

1.1. Нарушение функционирования локальной вычислительной сети, серверов и персональных компьютеров вследствие ненадлежащего исполнения своих должностных обязанностей.

1.2. Несвоевременную регистрацию пользователей локальной вычислительной сети и почтового сервера.

1.3. Несвоевременное уведомление руководства о случаях нарушения правил пользования локальной вычислительной сетью.

2. Системный администратор привлекается к ответственности:

2.1. За ненадлежащее исполнение или неисполнение своих должностных обязанностей, предусмотренных настоящей должностной инструкцией - в пределах, установленных действующим трудовым законодательством Российской Федерации.

2.2. За правонарушения, совершенные в процессе своей деятельности - в пределах, установленных действующим административным, уголовным и гражданским законодательством Российской Федерации.

2.3. За причинение материального ущерба компании - в пределах, установленных действующим законодательством Российской Федерации.

Другие должностные инструкции в сфере IT

Другие материалы по теме "Системный администратор"

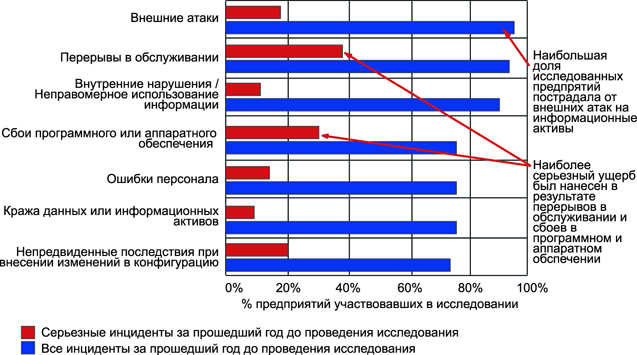

В статье «Современные киберугрозы » [1] мы рассмотрели спектр существующих на сегодняшний день киберугроз, а также возможные негативные последствия их воздействия на незащищённую IT-инфраструктуру малых и средних предприятий.

Мы пришли к выводу, что для полноценной защиты информационного пространства предприятия, систем хранения и обработки данных требуется не просто установка соответствующего программного обеспечения, но целый комплекс программно-технических, административно-организационных и нормативно-правовых мероприятий.

На этот раз мы попробуем разобраться, что же обычно используется для защиты информации, устройств и носителей, какие технические средства, программное обеспечение, нормативные документы и режимные меры для этого требуются. Причём попытаемся сделать это максимально просто и доступно, не углубляясь в дебри специфических терминов и профессиональные хитрости. Главная наша задача — рассмотреть основные аспекты построения систем IT-безопасности, что уже в какой-то мере позволит, например, руководителю предприятия оценивать степень компетентности ответственного за IT-безопасность специалиста или же выбирать наиболее подходящие предложения от специализирующейся на построении систем защиты компании.

Программно-технические мероприятияНаиболее известным программным средством защиты является, безусловно, антивирус. Причём современные антивирусы представляют собой уже достаточно сложный, интегрированный продукт, способный защитить непосредственно рабочую станцию, на которую он установлен, не только от вирусов, но и от спама, сетевых вторжений, вредоносных веб-скриптов и тому подобных угроз. В антивирусные пакеты сегодня встраивают даже компоненты, предназначенные для удалённого резервирования важных данных и их шифрования.

В принципе, для применения в малых офисах, где установлено не более пяти компьютеров, и обычного антивируса в ряде случаев может оказаться вполне достаточно. Тем не менее, даже для столь малых компаний удобнее всё-таки специализированное решение — например, Kaspersky Small Office Security (цена — 5900 руб. более чем доступно даже для индивидуальных предпринимателей), рассчитанный на 5 ПК и один сервер и предлагающий в том числе такие функции, отсутствующие у чисто «домашних» продуктов, как централизованное управление безопасностью, ограничение доступа сотрудников к интернету и приложениям, автоматическое резервное копирование по расписанию, хранение ценных данных в зашифрованных файлах-контейнерах, файловый «шредер» для предотвращения восстановления и кражи удалённых документов и так далее. Ключевым же звеном здесь является, пожалуй, именно возможность централизованного управления, поскольку в противном случае на должность системных администраторов приходилось бы набирать как минимум марафонцев-разрядников, способных целый день бегать от компьютера к компьютеру.

Более крупной же компании требуется и более серьёзная функциональность, соответствующая её IT-пространству. Так, довольно распространены в нашей стране бизнес-продукты от компаний Symantec, ESET и всё той же Лаборатории Касперского. На примере пакета «Kaspersky Security для бизнеса» хорошо видна разница между «бытовым» антивирусом и продуктом бизнес-класса. Подобные комплексные решения не только позволяют защищать конечные рабочие станции сотрудников предприятия, но и способны обезопасить почтовые и файловые серверы, интернет-шлюзы, прокси-серверы, серверы совместной работы и так далее. Причём всё это работает не только в среде Windows, но и в других операционных системах и даже на смартфонах.

Тем не менее, как бы ни были многофункциональны подобные программы, абсолютно все задачи IT-безопасности они охватить не в силах. Поэтому в зависимости от того, какие уязвимые точки надо прикрыть в той или иной компании, может потребоваться дополнительное программное обеспечение. Например, одной из часто встречающихся задач в корпоративном секторе является предотвращение утечки конфиденциальных данных. Её решением занимается отдельный класс ПО — так называемые DLP-системы (Data Loss/Leak Prevention). Как правило, они устанавливаются на прокси-серверах, серверах электронной почты, могут присутствовать в сети и в виде отдельных серверов. Устанавливаются их компоненты и на персональных компьютерах работников для контроля таких каналов, как запись информации на компакт-диски, флэш-накопители и т. п. При этом отслеживаются изменение сетевых настроек на рабочих станциях, установка программ для туннелирования, стеганографии и другие возможные методы обхода контроля сотрудниками предприятия. В качестве примера подобной системы приведём ещё один отечественный продукт — InfoWatch Traffic Monitor Enterprise. Он осуществляет мониторинг и анализ данных, отправляемых через почтовые системы, интернет, системы обмена сообщениями, распечатываемых и копируемых на съёмные носители, предотвращая утечку конфиденциальных данных путём блокирования передачи в случае нарушения политик безопасности. Причём, даже если какой-нибудь злоумышленник попробует схитрить и вместо похищения исходного документа сделает его скриншот и уже в виде графического файла попробует переслать или скопировать на внешний носитель, то и в этом случае защита сработает благодаря встроенной технологии распознавания символов.

Точно так же обеспечивается защита и других ключевых процессов — начиная от организации резервного копирования важных данных и шифрования и заканчивая защитой виртуальных машин и облачными технологиями. Не стоит забывать и про системы аутентификации, разграничения и управления доступом, программные решения, осуществляющие аудит и протоколирование действий сотрудников, сетевые экраны и брандмауэры, системы обнаружения и предотвращения вторжений, обеспечение бесперебойного электропитания и так далее. Всё это может потребоваться если не сейчас, то по мере развития информационного пространства компании. Что-то из этого уже «умеют» делать серверные операционные системы, тем не менее, без стороннего, специализированного ПО обойтись, скорее всего, не получится.

Ассортимент такого ПО может в результате получиться чрезвычайно разнообразным, но, разумеется, комплексные интегрированные продукты проще в обслуживании (а следовательно — надёжнее), нежели «сборная солянка» от десятка разных разработчиков. Кроме того, в быстроразвивающихся компаниях меры по информационной безопасности должны соответствовать и растущим запросам предприятия, а потому особое внимание следует обращать на масштабируемые решения. Надо также учитывать, что немаловажным фактором при выборе продукта, обеспечивающего безопасность корпоративной информационной сети, является наличие качественной технической поддержки со стороны разработчика, функционирующей в режиме «24 часа, 7 дней в неделю». Программы эти далеко не так просты, как может показаться, поэтому даже самому выдающемуся администратору может потребоваться помощь в борьбе с очередной вирусной эпидемией или DDoS-атакой.

Многие из подобных решений поставляются не в виде программ, а как уже готовые законченные устройства — высокозащищённые компьютеры и серверы, нередко — на базе специализированных операционных систем. Это могут быть серверы аутентификации, сетевые экраны, спам-фильтры и тому подобное. Подобный подход весьма удобен и позволяет, в частности, создавать многоуровневую систему защиты, однако требует от IT-специалистов весьма высокой квалификации и знаний в самых различных областях — начиная от систем на базе Linux и заканчивая настройкой оборудования Cisco.

Конкретный же набор программно-технических средств, разумеется, зависит от начальных условий. Как мы уже говорили, всё зависит от того, что надо защищать в первую очередь и в каких случаях грозят наиболее существенные потери. В конце концов, дело может дойти и до защиты от «прослушки», когда придётся противостоять не только возможному вибро- и акустическому съёму информации, но и утечке данных по слаботочным цепям, по телефонным линиям, по сетям электропитания. Предела совершенству, как известно, нет.

Административно-организационные мероприятияАдминистративно-организационные мероприятия нацелены в первую очередь на физическое противодействие внутренним угрозам. Если злоумышленник получил прямой доступ к интересующему его компьютеру, то его задача очень серьёзно упрощается, невзирая на то, какое защитное ПО на нём установлено. Поэтому данные мероприятия включают в себя такие компоненты, как организация режима и охраны всего объекта либо каких-то его критически важных узлов, чтобы исключить возможности проникновения на территорию и в помещения (например, серверные) посторонних лиц или несанкционированный доступ к конфиденциальной информации и компьютерной аппаратуре неуполномоченных на то сотрудников.

Работа сотрудников с документами, в том числе электронными, также должна быть строго регламентирована и систематически контролироваться, включая использование носителей конфиденциальной информации, их учёт, возврат, хранение и уничтожение. При этом помещения, в которых производится обработка или хранение конфиденциальных данных, всевозможные серверные должны соответствовать режимным и иным корпоративным требованиям, вплоть до требований по противопожарной защите и организации видеонаблюдения. Должны быть определены лица, ответственные за хранение и использование средств защиты информации, за выполнение криптографической защиты, за другие критически важные процессы.

Также необходимо разработать процедуры подбора, проверки и обучения персонала, допущенного к конфиденциальной и критически важной информации, методы расследования случаев нарушения режима и должностных инструкций.

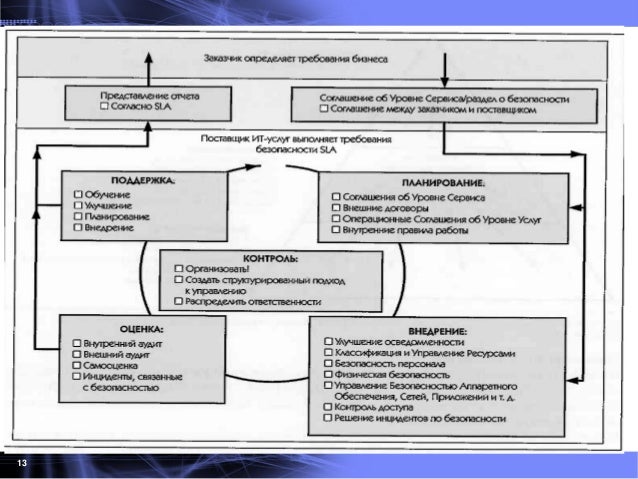

Отвечающие же за информационную безопасность службы и сотрудники должны на базе анализа возможных угроз и рисков адекватно выработать и настроить политики безопасности в операционных системах и корпоративных приложениях, организовать протоколирование действий пользователей, работающих на компьютерах, обеспечить работу всех сотрудников исключительно с легальным программным обеспечением. Нельзя забывать и о своевременной профилактике и ремонте технических средств, регулярном обновлении программного обеспечения, проверке работоспособности всех систем.

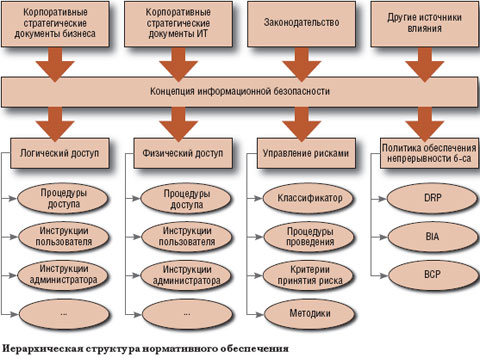

В идеале должна быть выработана чёткая концепция информационной безопасности, увязанная с общей концепцией безопасности компании. Именно от неё следует отталкиваться при разработке и внедрении технологии обеспечения информационной безопасности. Собственно говоря, даже построение самой информационной системы было бы логичнее начинать только после этого, но на уже действующих предприятиях приходится вписываться в уже имеющуюся инфраструктуру.

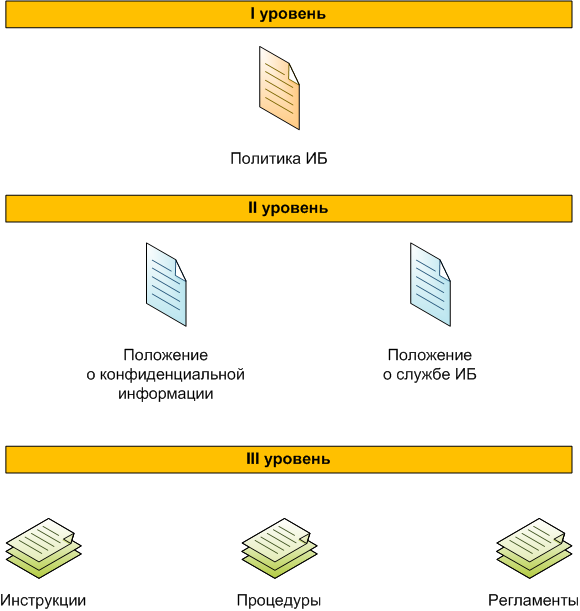

Нормативно-правовые мероприятияОдним из важнейших аспектов при организации системы IT-безопасности является обеспечение правовой базы для её функционирования, в основе которой, разумеется, лежит соблюдение законодательства — как национального, так и международного. Например, использование и обслуживание шифровального оборудования в нашей стране регулируется федеральным законом «О лицензировании отдельных видов деятельности». В результате компании, предполагающей применение шифровального оборудования, чтобы избежать риска штрафных санкций, необходимо получить лицензию на техническое обслуживание шифровальных средств или же поручить обслуживание данных средств фирме, уже имеющей такую лицензию. В ряде случаев, например, при организации защищённого канала связи с удалёнными офисами, можно, конечно, отказаться от собственного криптографического оборудования и использовать соответствующие услуги интернет-провайдера, но надо отдавать себе отчёт в том, что риск утечки конфиденциальных данных через провайдера при этом серьёзно возрастает.

Но только лишь законодательством (а это, например, ещё один важный федеральный закон, прямо касающийся IT-безопасности — «О персональных данных») дело не ограничивается. Нельзя оставлять без внимания и другие документы и подзаконные акты, прямо или косвенно касающиеся организации системы информационной безопасности:

Например, в банковской сфере предусмотрен целый комплекс документов Банка России, описывающий единый подход к построению системы обеспечения ИБ организаций банковской сферы с учётом требований российского законодательства — Стандарт Банка России по обеспечению информационной безопасности организаций банковской системы Российской Федерации (СТО БР ИББС).

К организационно-правовым мероприятиям относится и разработка определённых внутренних документов самих предприятий и организаций, регламентирующих степень и порядок допуска собственных сотрудников, а также сторонних лиц и организаций к конкретным информационным ресурсам. Трудовой договор или контракт с сотрудником, а также должностные инструкции (приказы, директивы, положения и т. п.), должны чётко регламентировать права и обязанности сотрудника, касающиеся сферы ИБ, его ответственность в случае их нарушения, конкретизировать другие вопросы защиты конфиденциальной информации на предприятии. Грубо говоря, каждый сотрудник должен знать правила информационной безопасности, что он может делать, а что — нет. Какие программы он может устанавливать на свой рабочий ПК, какими веб-ресурсами может пользоваться, какие санкции предусмотрены за нарушения и так далее. При необходимости можно организовать подписку о сохранении коммерческой тайны. Не обойтись и без установления персональной ответственности всех должностных лиц предприятия за решение вопросов защиты информации.

Резюмируя наш беглый обзор, ещё раз скажем, что именно комплексный подход к организации защиты информационного пространства является наиболее эффективным и способен наиболее полно противостоять постоянно растущему числу киберугроз при работе с современными средствами компьютерной связи и электронного документооборота.

Содержание.

Содержание.

Большинство сотрудников компании BPB используют в своей ежедневной работе персональные компьютеры . На каждого сотрудника возлагается обязанность следить за рабочим состоянием корпуса компьютера, программного обеспечения и введенных данных, которые являются имуществом компании.

Эта инструкция описывает политику компании по соблюдению данных обязательств, а также содержит конкретные инструкции, которым должны следовать все пользователи персональных компьютеров:

Несмотря на то, что данное руководство разработано для пользователей персональных компьютеров, оно в равно степени может быть распространено на тех кто работает с другими видами ЭВМ. Любые нарушения этих инструкций будут рассматриваться в соответствии с обстоятельствами, в которых они имели место, однако в случае серьезных нарушений могут последовать дисциплинарные взыскания, вплоть до увольнения.

2. Физическая защита компьютера2.1. Посторонние лица не должны иметь доступ к Вашему персональному компьютеру:

2.2. Убирайте все диски и дискеты, когда они не используются:

2.3.Размещайте свои ПК так, чтобы неуполномоченные лица не могли видеть данные, которые отображаются на мониторе или взять сам компьютер.

3.1. Используйте только программное обеспечение, одобренное компанией:

3.2. Используйте ПК только в целях ведения бизнеса компании:

3.4. Не следует делать незаконных копий программ:

3.5. Защита от компьютерных вирусов:

Следующие положения отображают политику компании относительно электронной почты. Их необходимо точно соблюдать, если от непосредственного руководителя не поступало других распоряжений.

4.2. Что следует и что не следует делать:

5.1. Риски, которые содержит в себе Интернет

6.3.Резервные копии и защита информации:

7.1. Соглашение с пользователем.

7.2.1.Доступ подрядчиков к компьютерной сети.

1. Общие положения

1.1 Начальник ИТ отдела относится к категории руководителей.

1.2 На должность начальника ИТ отдела назначается лицо, имеющее высшее профессиональное (инженерно-экономическое или техническое) образование и стаж работы в области автоматизации и механизации обработки информации не менее 5 лет.

1.3 Назначение, перемещение и освобождение от должности начальника ИТ отдела производится приказом директора.

1.4 Начальник ИТ отдела подчиняется заместителю директора.

1.5 начальник ИТ отдела в своей деятельности руководствуется:

— действующим законодательством России,

— приказами и распоряжениями директора,

— Положением об ИТ отделе

— настоящей должностной инструкцией,

— иными внутренними нормативными актами.

1.6 Требуемые специальные знания:

— Законодательные и нормативные правовые акты, методические и нормативные материалы, касающиеся деятельности ИТ отдела, эксплуатации и обслуживания средств вычислительной техники, коммуникаций и связи;

— рынок информационных услуг;

— профиль, специализацию и перспективы развития предприятия;

— средства сбора, передачи и обработки информации;

— технические характеристики, конструктивные особенности, назначение и режимы работы основного и комплектующего оборудования, правила его технической эксплуатации;

— технологию механизированной и автоматизированной обработки информации и проведения вычислительных работ;

— сетевые технологии применения средств вычислительной техники и телекоммуникаций, виды технических носителей информации, правила их хранения и эксплуатации;

— основы проектирования механизированной обработки информации;

— порядок разработки планов работы ИТ отдела, графиков работы оборудования, регламентов решения задач;

— организацию разработки нормативно-методической базы информационно-вычислительных систем;

— законодательство о защите информации;

— перспективы и направления развития средств вычислительной техники;

— действующие положения об оплате труда и формах материального стимулирования работников;

— методы расчета объемов выполняемых работ;

— организацию ремонтного обслуживания оборудования;

— порядок заключения договоров по оказанию информационных услуг и оформления технической документации;

— передовой отечественный и зарубежный опыт использования средств вычислительной техники, коммуникаций и связи;

— экономику, организацию производства, труда и управления;

— трудовое законодательство;

— правила и нормы охраны труда.

1.7 Замещение начальника ИТ отдела на период временного отсутствия (отпуск, временная нетрудоспособность, учеба, командировка и т.д.) производится согласно приказу директора филиала.

II. Должностные обязанности

1.Организует деятельность ИТ отдела по обслуживанию, развитию и информационному обеспечению системы средств вычислительной техники, коммуникаций и связи для механизированной и автоматизированной обработки информации, решения инженерных, экономических и других задач производственного и научно-исследовательского характера.

2.Руководит разработкой планов и графиков проведения работ по обслуживанию в соответствии с заказами подразделений предприятия и техническими возможностями ИТ отдела.

3.Осуществляет выбор основного состава электронно-вычислительного оборудования, производит его обоснование, определяет формы и методы сбора информации, обеспечивает разработку и согласование с соответствующими подразделениями предприятия технологических схем обработки информации по задачам и технологическим процессам обработки информации средствами вычислительной техники.

4.Определяет рациональную загрузку подразделений и исполнителей, обеспечивает контроль за процессами эксплуатации, соблюдением графиков и регламентов решения задач и выполнением работ в установленные сроки, качеством выполнения работ.

5.Обеспечивает обновление технической базы ИТ отдела и информационного обслуживания, внедрение современных методов и средств обработки информации в рамках реализации единой технологии развития информационно-вычислительных систем управления производственной деятельностью.

6.Проводит изучение и анализ рынка информационных услуге целью обеспечения производства и управления предприятием современными информационными технологиями.

7.Осуществляет руководство проектированием структуры баз данных и механизмов доступа к ним, разработкой и обеспечением регламента работы с данными системы, изучением возможных источников информации для обеспечения функционирования информационно-аналитической системы, планированием обеспечения защиты системы в соответствии с концепцией обеспечения Информационной безопасности.

8.Организует участие ИТ отдела в разработке и развитии нормативов и стандартов предприятия на использование программно-аппаратных средств, методической базы для создания и развития информационно-вычислительной системы предприятия, а также разработке организационно-технических мероприятий по внедрению средств вычислительной техники с целью повышения эффективности труда.

9.Обеспечивает техническое обслуживание вычислительных, аппаратных средств локальных вычислительных сетей и коммуникационного оборудования, сопровождение системного программного обеспечения вычислительных средств, инструментальных и прикладных программных средств.

10.Организует проведение профилактических работ, устранение неисправностей, возникающих в процессе эксплуатации средств вычислительной техники. Обеспечивает хранение и обслуживание библиотеки стандартных программ, соблюдение правил хранения и эксплуатации машинных носителей, их своевременную замену в случае непригодности.

11.Осуществляет контроль исполнения договорных обязательств в зоне ответственности.

12.Организует труд работников ИТ отдела в соответствии с требованиями его безопасности и рациональной организации, контролирует соблюдение штатной и финансовой дисциплины. Осуществляет в определении уровня квалификации сотрудников и допуск к работам.

13.Организует предоставление установленной отчетности.

14.Повышение профессионального уровня путем самообразования, изучения передового отечественного и зарубежного опыта, участия в семинарах, конференциях, курсах целевого назначения.

15.Владение методами и приемами работы на современной электронной и компьютерной технике.

16.Соблюдение правил техники безопасности и пожарной безопасности на своем рабочем месте.

Начальник ИТ отдела имеет право:

1.Принимать самостоятельные решения в области создания и развития ИТ инфраструктуры.

2.Участвовать в принятии управленческих решений, контролировать исполнение планов, программ, иных документов по вопросам, входящим в область компетенции отдела технических средств обучения.

3.Принимать самостоятельные решения по оперативному управлению работой ИТ отдела.

4.Информировать руководство о выявленных нарушениях в производственной деятельности.

5.Запрашивать от подразделений информационные, справочные и отчетные материалы по направлениям своей деятельности.

6.Предъявлять обязательные для исполнения требования и предписания о выполнении работ и предоставлении их результатов, если они утвержденных приказами и распоряжениями директора филиала в рамках закрепленных или делегированных ему полномочий.

начальник ИТ отдела при осуществлении своей деятельности несет ответственность за:

1.Достоверность содержания документов, им подготовленных;

2.Обоснованность принятых им решений в рамках его компетенции;

3.Качественное и своевременное выполнение обязанностей, изложенных в настоящей должностной инструкции;

4.Сохранение сведений, относящихся к коммерческой тайне.

5.За ненадлежащее исполнении или неисполнение своих должностных обязанностей, предусмотренных настоящей должностной инструкцией, — в пределах, определенных действующим трудовым законодательством РФ.

6.За правонарушения, совершенные в процессе осуществления своей деятельности, — в пределах, определенных действующим административным, уголовным и гражданским законодательством РФ.

7.За причинение материального ущерба, — в пределах, определенных действующим трудовым и гражданским законодательством РФ

Вы также можете скачать данную должностную инструкция в формате ODT (OpenOffice)

Должностная инструкция начальника ИТ отдела