Рейтинг: 4.6/5.0 (1818 проголосовавших)

Рейтинг: 4.6/5.0 (1818 проголосовавших)Категория: Бланки/Образцы

Добрый день.

Нашел это форум, почитал некоторые темы, заметил, что отвечают люди на вопросы, довольно таки ясно и понятно. У меня есть вопрос, на который не могу получить четкого ответа, спрашивал у сотрудников различных Удостоверяющих Центров, спрашивал у тех, кто не однократно проходил лицензирование в ФСБ, нет четкого ответа, все говорят что четко даже сами ФСБ'шники не ответят ибо каждый трактует законы РФ по разному. Я считаю иначе.

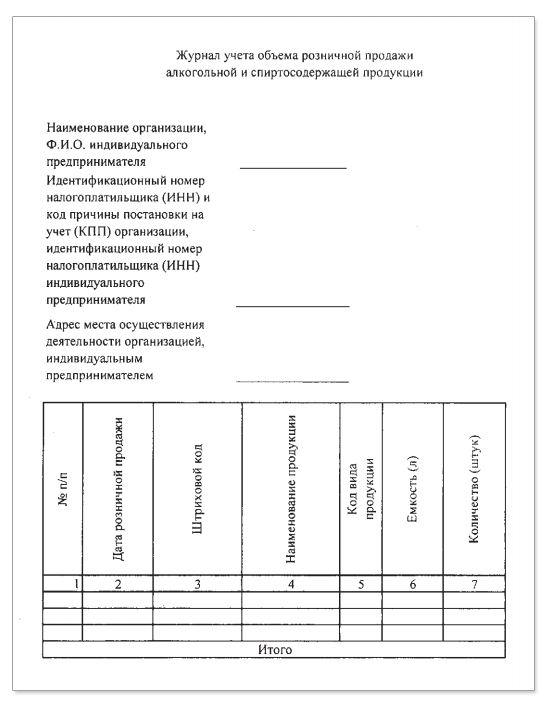

Вопрос в следующем. Есть такой приказ ФАПСИ от 13.06.2001 № 152, там очень много информации, довольно не четко сформулированной, точнее там есть типовая форма журнала поэкземплярного учета СКЗИ для ОКЗ (во вложении скриншот формы). Очень хочется разобраться как вести корректно эту форму. Первый столбик это понятно, далее первая загвостка, по всему приказу есть фразы ключевой носитель и ключевой документ, как я понял, ключевой носитель это пусть тот же eToken на котором еще нет Ключевой информации, т.е. эцп, а ключевой документ это тот же токен, но уже на котором присутствует ЭЦП, но создается вопрос, ключевой "документ", сертификат открытого ключа не является ключевым документом? Ведь это тоже документ, и он связан непосредственно с ключем. В общем не ясно что писать во втором столбце, сначало чно, я напишу серийный номер СКЗИ, а далее есть такая фраза, "Номера серий ключевых документов". Что это? Может быть кто-нибудь ведет журнал именно по этой форме, может быть смогли бы привести пример журнала, либо подсказать четко что заполняется по факту во второй и третий столбец. Я просто понимаю, что есть серия у банкнот, в чем реализуется в случае с носителем. Я буду очень признателен, если мне кто нибудь поможет, я над этим вопросом мучаюсь, уже вторую неделю, тяжело когда никто не может дать точный ответ.

Ключевой носитель - дискета, диск, смарт-карта и т.д.

Ключевой документ - имя файла с закрытым/открытым ключом, идентификатор контейнера в смарт-карте и т.д.

Серийный номер - обычно номер сертификата.

Сам журнал в таком виде вести очень не удобно. Иногда на один носитель приходится записывать несколько ключей или обновлять (при этом сами ключи меняются) и тогда начинается каша. Я его разделил на 3 части:

- журнал регистрации ключевых носителей (в нём присваиваются номерам всем новым ключевым носителям);

- журнал учёта ключевых документов (в нём фиксируется какой ключевой документ записывается на какой носитель);

- журнал выдачи ключевых носителей (какой носитель когда и кому выдан, когда возвращён).

Такой порядок я прописывал в нашей инструкции, инструкцию отдали ФСБ, в процессе получения лицензий - возражений не было.

Сами формы журналом можно посмотреть тут:

http://bankir.ru/dom/showthread.php. 71#post2565571

Учёт самих средств КЗИ (ПО) - это уже отдельная песня.

© 1999 — 2016 ИА «Банкир.Ру»

При использовании материалов гиперссылка на Bankir.ru обязательна.

Редакция BANKIR.RU не несет ответственности за мнения и информацию, обнародованные в комментариях к материалам. Мнение авторов публикуемых материалов не всегда совпадает с мнением редакции. Ответственность за информацию и оценки, высказанные в рамках интервью, лежит на интервьюируемых. При перепечатке материалов просим публиковать ссылку на портал Bankir.Ru с указанием гиперссылки.

Свидетельство о регистрации средства массовой информации ИА № ФС77-39290 от 30 марта 2010 года, выдано Роскомнадзором.

Powered by vBulletin® Version 4.1.2

Copyright ©2000 - 2011, Jelsoft Enterprises Ltd. Перевод: zCarot

Документ по состоянию на август 2014 г.

Во исполнение положений разделов 3.2, 3.3 "Концепции построения системы управления информационной безопасностью Федеральной налоговой службы", утвержденной Приказом ФНС России от 10.06.2008 N ВЕ-4-6/24дсп@, и в целях повышения унифицированности и эффективности мер по обеспечению информационной безопасности на объектах информатизации Федеральной налоговой службы приказываю:

1. Утвердить Типовой порядок использования средств криптографической защиты информации и управления ключевой информацией в территориальном налоговом органе (далее - Порядок) согласно Приложению к настоящему Приказу.

2. Руководителям (исполняющим обязанности руководителя) управлений ФНС России по субъектам Российской Федерации в месячный срок со дня издания настоящего Приказа разработать Типовой порядок использования средств криптографической защиты информации и управления ключевой информацией в Инспекции ФНС России для подведомственных территориальных налоговых органов, Порядок использования средств криптографической защиты информации и управления ключевой информацией в Управлении ФНС России по субъекту Российской Федерации с учетом собственной специфики и обеспечить их выполнение.

3. Начальникам (исполняющим обязанности начальника) межрегиональных инспекций ФНС России в месячный срок со дня издания настоящего Приказа разработать Порядок использования средств криптографической защиты информации и управления ключевой информацией в Межрегиональной инспекции ФНС России с учетом собственной специфики и обеспечить его выполнение.

4. Контроль исполнения настоящего Приказа возложить на заместителя руководителя Федеральной налоговой службы Д.А. Чушкина.

Руководитель Федеральной

налоговой службы

М.П.МОКРЕЦОВ

Утвержден

Приказом ФНС России

от 31 октября 2008 г. N ММ-3-6/546@

1.1. Порядок использования средств криптографической защиты информации территориального налогового органа (далее - Порядок) разработан во исполнение и с учетом требований следующих нормативных документов:

инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащих сведений, составляющих государственную тайну, утвержденной Приказом ФАПСИ от 13.06.2001 N 152 (зарегистрирован в Минюсте РФ 06.08.2001 N 2848);

положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации, утвержденного Приказом ФСБ России от 09.02.2005 N 66 (зарегистрирован в Минюсте РФ 03.03.2005 N 6382);

п. 5.8 Концепции информационной безопасности ФНС России, утвержденной Приказом ФНС России от 29.08.2006 N САЭ-3-27/559@.

1.2. Термины и определения, используемые в настоящем Порядке, соответствуют используемым в указанных в п. 1.1 нормативных документах, в том числе:

криптографический ключ (криптоключ) - совокупность данных, обеспечивающая выбор одного конкретного криптографического преобразования из числа всех возможных в данной криптографической системе;

ключевая информация - специальным образом организованная совокупность криптоключей, предназначенная для осуществления криптографической защиты информации в течение определенного срока;

исходная ключевая информация - совокупность данных, предназначенных для выработки по определенным правилам криптоключей;

ключевой документ - физический носитель определенной структуры, содержащий ключевую информацию (исходную ключевую информацию), а при необходимости - контрольную, служебную и технологическую информацию;

ключевой носитель - физический носитель определенной структуры, предназначенный для размещения на нем ключевой информации (исходной ключевой информации). Различают разовый ключевой носитель (таблица, перфолента, перфокарта и т.п.) и ключевой носитель многократного использования (магнитная лента, дискета, компакт-диск, Data Kty, Smart Card, Touch Memory и т.п.);

компрометация криптоключа - хищение, утрата, разглашение, несанкционированное копирование и другие происшествия, в результате которых криптоключи могут стать доступными несанкционированным лицам и (или) процессам.

1.3. Настоящий Порядок применяется в территориальном налоговом органе при организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации (далее - СКЗИ) информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну (далее - конфиденциальная информация).

1.4. Указания Федеральной службы безопасности и ее территориальных органов (в том числе не отраженные в настоящем Порядке) по всем вопросам организации и обеспечения безопасности хранения, обработки и передачи по каналам связи с использованием СКЗИ конфиденциальной информации обязательны для выполнения.

1.5. Инструкции на рабочие места, регламентирующие процессы подготовки, ввода, обработки, хранения и передачи защищаемой с использованием СКЗИ конфиденциальной информации, должны подготавливаться согласно эксплуатационной и технической документации на соответствующие сети связи, автоматизированные и информационные системы, в которых передается, обрабатывается или хранится конфиденциальная информация, с учетом используемых СКЗИ и положений настоящего Порядка.

2. Ответственность2.1. Ответственность за организацию обеспечения соответствия проводимых территориальным налоговым органом мероприятий по организации и обеспечению безопасности хранения, обработки и передачи по каналам связи с использованием СКЗИ конфиденциальной информации лицензионным требованиям и условиям, эксплуатационной и технической документации к СКЗИ, а также положениям настоящего Порядка несет руководитель территориального налогового органа.

2.2. Обязанности по контролю соблюдения Порядка, управлению ключевой информацией и взаимодействию по вопросам эксплуатации СКЗИ с внешними организациями возлагаются на отдел информационной безопасности территориального налогового органа.

2.3. Для повышения качества исполнения положений Порядка среди сотрудников отдела информационной безопасности должен быть выделен сотрудник, за которым (в должностном регламенте) закрепляется роль администратора СКЗИ. Возложение данной роли на сотрудников иных отделов территориального налогового органа (за исключением случая, когда функции по обеспечению информационной безопасности закреплены за отделом информатизации) не допускается.

При этом к выполнению обязанностей администратора СКЗИ допускаются только лица, имеющие необходимый уровень квалификации для обеспечения защиты конфиденциальной информации с использованием конкретного вида (типа) СКЗИ.

2.4. Сотрудники территориального налогового органа (далее - пользователи) допускаются к работе с СКЗИ только после ознакомления под роспись в соответствующем журнале инструктажа пользователей с правилами работы с СКЗИ (Приложение N 1) с положениями Порядка и прохождения обучения работе с СКЗИ, проводимого администратором СКЗИ.

3. Обязанности3.1. Администратор СКЗИ обязан:

соблюдать требования Порядка;

организовывать выполнение Порядка;

проводить обучение пользователей правилам работы с СКЗИ;

проверять готовность пользователей к самостоятельному использованию СКЗИ и вести соответствующий журнал инструктажа пользователей;

разрабатывать мероприятия по обеспечению функционирования и безопасности применяемых СКЗИ в соответствии с условиями выданных на них сертификатов, а также в соответствии с эксплуатационной и технической документацией к этим средствам;

вести поэкземплярный учет используемых СКЗИ, эксплуатационной и технической документации к ним;

вести учет обслуживаемых пользователей СКЗИ;

изготавливать из исходной ключевой информации ключевые документы, распределять, рассылать и вести учет данных документов;

осуществлять контроль соблюдения условий использования СКЗИ, установленных эксплуатационной и технической документацией к СКЗИ, сертификатом ФСБ России и настоящим Порядком;

расследовать и составлять заключения по фактам нарушения условий использования СКЗИ, которые могут привести к снижению уровня защиты конфиденциальной информации; разрабатывать и принимать меры по предотвращению возможных опасных последствий подобных нарушений.

3.2. Пользователи СКЗИ обязаны:

соблюдать требования Порядка;

не разглашать конфиденциальную информацию об используемых СКЗИ и криптографических ключах (ключевой информации, ключевых документах);

соблюдать требования к обеспечению безопасности конфиденциальной информации с использованием СКЗИ;

сообщать в отдел информационной безопасности (администратору СКЗИ) о ставших им известными попытках посторонних лиц получить сведения об используемых СКЗИ или ключевых документах к ним;

сдавать СКЗИ (если СКЗИ представляет собой аппаратное или программно-аппаратное средство), эксплуатационную и техническую документацию к ним (в случае наличия), ключевые документы (ключевые носители) при увольнении или отстранении от исполнения обязанностей, связанных с использованием СКЗИ;

немедленно уведомлять отдел информационной безопасности (администратора СКЗИ) о компрометации (или подозрениях на компрометацию) ключевой информации, о фактах утраты или недостачи СКЗИ, ключевых документов к ним, ключей от помещений, хранилищ, личных печатей и о других фактах, которые могут привести к разглашению конфиденциальной информации, а также о причинах и условиях возможной утечки такой информации.

Примечание: осмотр ключевых носителей многократного использования посторонними лицами не следует рассматривать как подозрение в компрометации криптографических ключей, если при этом исключалась возможность их копирования (чтения, размножения).

4. Рекомендации по обеспечению безопасности при работе с СКЗИ4.1. Общие рекомендации

4.1.1. Безопасность хранения, обработки и передачи по каналам связи с использованием СКЗИ конфиденциальной информации обеспечивается:

соблюдением сотрудниками режима конфиденциальности при обращении со сведениями, которые им доверены или стали известны по работе, в том числе со сведениями о функционировании и порядке обеспечения безопасности применяемых СКЗИ и ключевых документах к ним;

точным выполнением сотрудниками требований к обеспечению безопасности конфиденциальной информации;

надежным хранением сотрудниками СКЗИ, эксплуатационной и технической документации к ним, ключевых документов, носителей конфиденциальной информации;

своевременным выявлением сотрудниками отдела информационной безопасности попыток посторонних лиц получить сведения о защищаемой конфиденциальной информации, об используемых СКЗИ или ключевых документах к ним;

немедленным принятием сотрудниками отдела информационной безопасности мер по предупреждению разглашения защищаемой конфиденциальной информации, а также возможной утечки такой информации при выявлении фактов утраты или недостачи СКЗИ, ключевых документов к ним, удостоверений, пропусков, ключей от помещений, хранилищ, сейфов (металлических шкафов), личных печатей и т.п.

4.1.2. Для организации и обеспечения безопасности хранения, обработки и передачи по каналам связи конфиденциальной информации следует использовать СКЗИ, позволяющие реализовать принцип абонентского шифрования и предусматривающие запись криптографических ключей на электронные ключевые носители многократного (долговременного) использования (дискеты, компакт-диски (CD/DVD-ROM), Data Key, Smart Card, Touch Memory и т.п.).

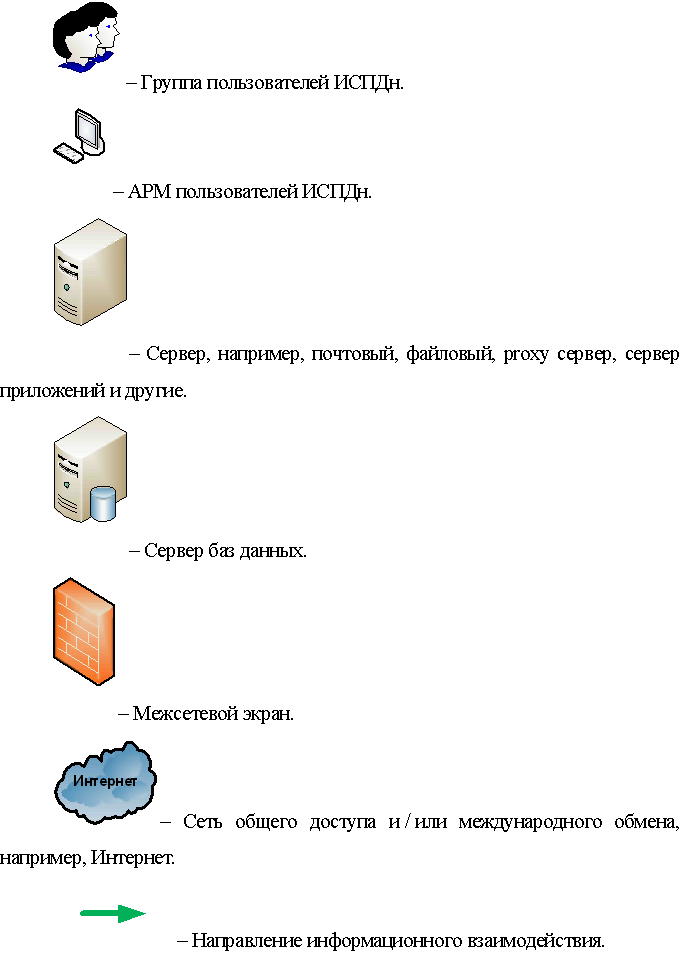

4.2. Размещение рабочих мест пользователей СКЗИ

4.2.1. Технические средства с установленными СКЗИ (далее - автоматизированные рабочие места, АРМ) должны размещаться в помещениях, исключающих возможность бесконтрольного проникновения в них посторонних лиц (по роду своей деятельности не являющихся персоналом, допущенным к работе в указанных помещениях). Одновременно необходимо свести к минимуму возможность неконтролируемого доступа посторонних лиц непосредственно к указанным средствам.

4.2.2. Размещение оборудования, технических средств и АРМ должно соответствовать требованиям техники безопасности, санитарным нормам, требованиям пожарной безопасности, а также способствовать обеспечению пользователями СКЗИ сохранения доверенных им конфиденциальных документов и сведений (включая ключевые документы).

4.2.3. Входные двери помещений должны быть оборудованы замками, гарантирующими надежное закрытие помещений в нерабочее время. Внутриобъектовый режим, включая порядок доступа в помещения, определяется соответствующими нормативными документами территориального налогового органа.

4.2.4. Двери помещений должны быть оборудованы охранной сигнализацией, связанной с пультом централизованного наблюдения за сигнализацией.

4.2.5. Для предотвращения просмотра помещений извне их окна должны быть защищены.

4.3. Хранение СКЗИ

4.3.1. Инсталляционные носители СКЗИ, эксплуатационная и техническая документация к СКЗИ, ключевые документы должны храниться в шкафах (ящиках, хранилищах) индивидуального пользования (желательно - оборудованных кодовыми замками или приспособлениями для опечатывания замочных скважин) в условиях, исключающих бесконтрольный доступ к ним, а также их непреднамеренное уничтожение.

4.3.2. Один экземпляр ключа от хранилища находится у пользователя СКЗИ (владельца ключевых документов). Дубликаты ключей от хранилищ хранятся у администратора СКЗИ.

4.3.3. Аппаратные средства, с которыми осуществляется штатное функционирование СКЗИ, а также аппаратные и аппаратно-программные СКЗИ должны быть оборудованы средствами контроля за их вскрытием (опечатаны, опломбированы). Место опечатывания (опломбирования) СКЗИ, аппаратных средств должно быть таким, чтобы его можно было визуально контролировать. При наличии технической возможности на время отсутствия пользователей СКЗИ указанные средства необходимо отключать от линии связи и убирать в опечатываемые хранилища.

4.3.4. Необходимо предусмотреть раздельное безопасное хранение действующих и резервных ключевых документов, предназначенных для применения в случае компрометации действующих криптографических ключей.

4.3.5. При утрате ключа от хранилища СКЗИ или от входной двери в помещение замок необходимо заменить или переделать его секрет с изготовлением к нему новых ключей с документальным оформлением. Если замок от хранилища СКЗИ переделать невозможно, то такое хранилище необходимо заменить, при этом до замены хранилища (секрета замка) ключевые документы передаются на хранение администратору СКЗИ.

4.3.6. В обычных условиях опечатанные хранилища пользователей СКЗИ могут быть вскрыты только самими пользователями.

При обнаружении признаков, указывающих на возможное несанкционированное проникновение в помещения или хранилища посторонних лиц, о случившемся должно быть немедленно сообщено администратору СКЗИ. Администратор СКЗИ должен оценить возможность компрометации хранящихся ключевых и других документов, составить акт и принять при необходимости меры к локализации последствий компрометации конфиденциальной информации и к замене скомпрометированных криптографических ключей.

4.3.7. В случаях недостачи, непредъявления пользователем администратору СКЗИ ключевых документов, а также неопределенности их местонахождения принимаются срочные меры к их розыску.

4.4. Использование СКЗИ

4.4.1. Должен вестись поэкземплярный учет СКЗИ, эксплуатационной и технической документации к ним - по форме, представленной в Приложениях N 3, 4. При этом программные СКЗИ должны учитываться совместно с аппаратными средствами, с которыми осуществляется их штатное функционирование.

Допускается передача СКЗИ, документации к ним, ключевых документов между допущенными к СКЗИ лицами по актам без обязательной отметки в журнале поэкземплярного учета.

4.4.2. Установка и сопровождение программного обеспечения СКЗИ производится администратором СКЗИ с привлечением в случае необходимости сторонних специалистов. Встраивание библиотек СКЗИ в подсистемы обработки информации территориального налогового органа производится отделом информатизации при содействии администратора СКЗИ.

4.4.3. После завершения процесса установки должны быть выполнены действия, необходимые для осуществления ежедневного контроля целостности и защищенности установленного СКЗИ, а также его окружения.

4.4.4. При необходимости внесения изменений в программное обеспечение СКЗИ (установка новых версий, изменений конфигурации) или в АРМ необходимо действовать аналогичным способом, как при установке новых СКЗИ.

4.4.5. Техническое обслуживание оборудования СКЗИ и смена криптографических ключей осуществляются в отсутствие лиц, не допущенных к работе с данными средствами.

4.4.6. На время отсутствия пользователей СКЗИ оборудование СКЗИ при наличии технической возможности должно быть выключено, отключено от линии связи и убрано в опечатываемые хранилища. В противном случае необходимо предусмотреть организационно-технические меры, исключающие возможность использования СКЗИ посторонними лицами.

4.4.7. Запрещается оставлять без контроля АРМ, на которых используются СКЗИ, при инициализированном программном обеспечении СКЗИ. При кратковременном перерыве в работе необходимо блокировать рабочее место с помощью установки пароля доступа на вход в операционную систему.

4.4.8. В случае использования АРМ с установленными СКЗИ несколькими операторами, владеющими различными криптографическими ключами, смена оператора должна сопровождаться перезагрузкой АРМ.

4.4.8. При снятии программного СКЗИ с эксплуатации жесткий диск соответствующего АРМ, на котором оно было установлено, должен быть надежно очищен (если возможно - многократно отформатирован) администратором СКЗИ от всех компонентов СКЗИ. Также должна быть внесена соответствующая отметка в журнал учета СКЗИ (Приложения N 3, 4) и Акт готовности АРМ к работе с СКЗИ (Приложение N 2).

4.5. Безопасность инфраструктуры

4.5.1. На АРМ должно быть установлено только программное обеспечение, использование которого согласовано с администратором СКЗИ.

4.5.2. На АРМ должна быть установлена только одна операционная система.

4.5.3. Перед установкой СКЗИ необходимо проверить программное обеспечение АРМ на отсутствие вирусов и программных закладок.

4.5.4. На АРМ должно использоваться только лицензионное и сертифицированное (в случае такой необходимости в соответствии с законодательством Российской Федерации) программное обеспечение.

4.5.5. На АРМ с установленными СКЗИ обязательно использование антивирусного программного обеспечения. Порядок функционирования такого программного обеспечения определяется соответствующими нормативными документами территориального налогового органа.

4.5.6. На всех АРМ, на которых установлены СКЗИ, необходимо своевременно (в соответствии с нормами, принятыми в территориальном налоговом органе) устанавливать обновления ОС.

4.5.7. На АРМ не должны устанавливаться средства разработки и отладки программного обеспечения. Если средства отладки приложений нужны для технологических потребностей, то их использование должно быть санкционировано отделом информационной безопасности. При этом должны быть реализованы меры, исключающие возможность использования этих средств для просмотра и редактирования кода и памяти приложений, использующих СКЗИ.

4.5.8. АРМ рекомендуется оснастить сертифицированным программно-аппаратным средством защиты от несанкционированного доступа (далее - НСД), например устройствами типа "электронный замок". Дополнительно могут быть предприняты меры, препятствующие извлечению электронного замка из АРМ: системные блоки АРМ должны быть опечатаны специально выделенной для этих целей печатью (стикером). Наряду с этим допускается применение других средств контроля доступа к АРМ.

4.5.9. Для аутентификации пользователей в системе защиты от НСД (в случае ее применения) должна использоваться двухфакторная аутентификация.

4.5.10. Должны быть приняты меры по исключению вхождения пользователей в режим конфигурирования BIOS АРМ (например, с использованием парольной защиты).

4.5.11. Рекомендуется обеспечить контроль целостности системных файлов операционной системы, программного обеспечения СКЗИ, а также программ, непосредственно использующих СКЗИ, на рабочем месте с установленным СКЗИ. Для данных операций рекомендуется использовать сертифицированное программное обеспечение контроля целостности, однако в случае отсутствия такого программного обеспечения допускается использование иных средств вычисления и проверки контрольных сумм файлов.

4.5.12. Должна быть запрещена работа операторов на АРМ с установленными СКЗИ, если во время загрузки АРМ выявляются ошибки контроля целостности программного обеспечения (в случае использования соответствующих механизмов).

4.5.13. В случае обнаружения "постороннего" (не разрешенного к использованию) программного обеспечения, нарушения целостности контролируемого программного обеспечения либо выявления факта повреждения печатей на системных блоках работа на АРМ должна быть прекращена. По данному факту должно быть проведено служебное расследование комиссией в составе представителей отдела информационной безопасности и организованы работы по анализу и ликвидации негативных последствий данного нарушения.

4.5.14. Необходимо удалять все общие ресурсы операционной системы на АРМ с установленными СКЗИ (в том числе и создаваемые по умолчанию), которые не используются в служебных целях.

4.5.15. АРМ должны быть аттестованы комиссией. Результаты работы комиссии отражаются в "Акте готовности АРМ к работе с СКЗИ" (Приложение N 2).

4.6. Пересылка СКЗИ

4.6.1. СКЗИ и ключевые документы могут доставляться фельдъегерской (в том числе ведомственной) связью или со специально выделенными нарочными из числа сотрудников, ответственных за обеспечение безопасности, при соблюдении мер, исключающих бесконтрольный доступ к ним во время доставки.

Эксплуатационную и техническую документацию к СКЗИ можно пересылать заказными или ценными почтовыми отправлениями.

4.6.2. Для пересылки СКЗИ, эксплуатационной и технической документации к ним, ключевых документов следует подготовить сопроводительное письмо, в котором необходимо указать, что посылается и в каком количестве, учетные номера изделий или документов, номера печатей (оттисков), а также при необходимости назначение и порядок использования высылаемого отправления. Сопроводительное письмо вкладывают в одну из упаковок (см. п. 4.6.3).

4.6.3. Для пересылки СКЗИ ключевые документы должны быть помещены в прочную упаковку, исключающую возможность их физического повреждения и внешнего воздействия. На упаковках указывают налоговый орган, для которого эти упаковки предназначены. Упаковки опечатывают таким образом, чтобы исключалась возможность извлечения из них содержимого без нарушения упаковок и оттисков печати.

Оформленную таким образом упаковку при предъявлении фельдсвязью дополнительных требований помещают во внешнюю упаковку, оформленную согласно предъявляемым требованиям.

4.6.4. Полученные упаковки вскрывают только в налоговом органе. Если содержимое полученной упаковки не соответствует указанному в сопроводительном письме или сама упаковка и печать - их описанию (оттиску), а также если упаковка повреждена, в результате чего образовался свободный доступ к ее содержимому, то администратор СКЗИ получателя составляет в произвольной форме соответствующий акт, который высылает в установленном в ФНС России порядке отправителю, а при необходимости информирует об этом соответствующего администратора СКЗИ. Полученные с такими отправлениями СКЗИ и ключевые документы до получения указаний от отправителя применять не разрешается.

4.6.5. При обнаружении бракованных ключевых документов или криптографических ключей соответствующие экземпляры необходимо хранить до поступления дополнительных указаний от отправителя.

4.6.6. Получение СКЗИ, эксплуатационной и технической документации к ним, ключевых документов должно быть подтверждено отправителю в соответствии с порядком, указанным в сопроводительном письме. Отправитель обязан контролировать доставку своих отправлений адресатам. Если от адресата своевременно не поступило соответствующего подтверждения, то отправитель должен направить ему запрос и принять меры к уточнению местонахождения отправлений.

5. Управление ключевой информацией5.1. Создание ключевой информации

5.1.1. Администратор СКЗИ должен (в случае такой необходимости) заблаговременно (не позднее, чем за 14 дней до планируемой даты начала их использования) производить заказ на изготовление очередных ключевых документов пользователей СКЗИ для своевременной замены действующих ключевых документов.

5.1.2. Указание о вводе в действие очередных ключевых документов рекомендуется давать только после поступления в налоговый орган - изготовитель ключевых документов подтверждений от всех заинтересованных пользователей СКЗИ о получении ими очередных ключевых документов.

5.1.3. Порядок формирования, смены криптографических ключей осуществляется в соответствии с правилами, установленными для конкретного информационного взаимодействия.

5.1.4. Администратор СКЗИ должен вести поэкземплярный учет наличия и использования ключевых носителей (ключевых документов) по форме, представленной в Приложениях N 3, 4. При этом, если один и тот же ключевой носитель многократно используется для записи криптографических ключей, то его каждый раз следует регистрировать отдельно.

5.2. Использование ключевой информации

5.2.1. Если эксплуатационной и технической документацией к СКЗИ предусмотрено применение разовых ключевых носителей или криптографические ключи вводят и хранят (на весь срок их действия) непосредственно в СКЗИ, то такой разовый ключевой носитель или электронная запись соответствующего криптографического ключа должны регистрироваться в техническом (аппаратном) журнале (Приложение N 5). В техническом (аппаратном) журнале отражают также данные об эксплуатации СКЗИ и другие сведения, предусмотренные эксплуатационной и технической документацией. В иных случаях технический (аппаратный) журнал на СКЗИ не заводится (если нет прямых указаний о его ведении в эксплуатационной или технической документации к СКЗИ).

5.2.2. Допускается использование ключей при их хранении на жестком магнитном диске в соответствии с инструкциями по эксплуатации к соответствующим СКЗИ и по согласованию с администратором СКЗИ.

5.2.3. Неиспользованные или выведенные из действия ключевые документы подлежат возвращению в налоговой орган, в котором они были сформированы, или по его указанию должны быть уничтожены на месте.

5.3. Компрометация ключевой информации

5.3.1. Криптографические ключи, в отношении которых возникло подозрение в компрометации, а также действующие совместно с ними другие криптографические ключи необходимо немедленно вывести из действия, если иной порядок не оговорен в эксплуатационной и технической документации к СКЗИ.

5.3.2. О выводе криптографических ключей из действия администратор СКЗИ сообщает в налоговый орган, в котором они были сформированы. В чрезвычайных случаях, когда отсутствуют криптографические ключи для замены скомпрометированных, допускается по решению вышестоящего налогового органа использование скомпрометированных криптографических ключей. В этом случае период использования скомпрометированных криптографических ключей должен быть максимально коротким, а передаваемая информация - как можно менее ценной.

5.3.3. О предполагаемой компрометации криптографических ключей и их замене сообщается официальным письмом в установленном в ФНС России порядке.

5.4. Уничтожение ключевой информации

5.4.1. Уничтожение ключевых носителей с выведенными из действия (после плановой смены или компрометации) криптографическими ключами со всех магнитных носителей осуществляется администратором СКЗИ не позднее чем через 10 (десять) суток после момента вывода ключей из действия (окончания срока действия).

5.4.2. Намеченные к уничтожению (утилизации) СКЗИ подлежат изъятию из аппаратных средств, с которыми они функционировали. При этом СКЗИ считаются изъятыми из аппаратных средств, если исполнена предусмотренная эксплуатационной и технической документацией к СКЗИ процедура удаления программного обеспечения СКЗИ и они полностью отсоединены от аппаратных средств.

5.4.3. С жестких магнитных дисков АРМ ключи уничтожаются стиранием ключевого файла. Для большей гарантии уничтожения информации возможно стирание ключевого файла с последующим запуском программы дефрагментации диска.

5.4.4. Ключевая информация на внешних носителях (включая Touch Memory и смарт-карты) уничтожается сотрудником отдела информационной безопасности по технологии, принятой для соответствующих ключевых носителей многократного использования, с использованием опции форматирования ключевого носителя. Возможные ограничения на дальнейшее применение соответствующих ключевых носителей многократного использования регламентируются эксплуатационной и технической документацией к соответствующим СКЗИ или носителям информации.

5.4.5. Внешние носители также могут быть уничтожены физически. В этом случае ключевые носители уничтожают путем нанесения им неустранимого физического повреждения, исключающего возможность их использования, а также восстановления ключевой информации. Непосредственные действия по уничтожению конкретного типа ключевого носителя регламентируются эксплуатационной и технической документацией к соответствующим СКЗИ или носителям информации.

Бумажные и прочие сгораемые ключевые носители, а также эксплуатационная и техническая документация к СКЗИ уничтожаются путем сжигания или с помощью любых бумагорезательных машин.

5.4.6. Разовые ключевые носители, а также электронные записи ключевой информации, соответствующей выведенным из действия криптографическим ключам, непосредственно в СКЗИ или иных дополнительных устройствах уничтожаются пользователями этих СКЗИ самостоятельно под расписку в техническом (аппаратном) журнале.

5.4.7. Факт уничтожения оформляется в соответствующих журналах поэкземплярного учета. В эти же сроки с отметкой в техническом (аппаратном) журнале подлежат уничтожению разовые ключевые носители и ранее введенная и хранящаяся в СКЗИ или иных дополнительных устройствах ключевая информация, соответствующая выведенным из действия криптографическим ключам; хранящиеся в криптографически защищенном (зашифрованном) виде данные следует перешифровать на новых криптографических ключах.

5.4.8. Уничтожение большого объема ключевых документов может быть оформлено актом (форма акта - произвольная). Уничтожение по акту производит комиссия в составе не менее двух человек из числа сотрудников отдела информационной безопасности. В акте указывается, что уничтожается и в каком количестве. В конце акта делается итоговая запись (цифрами и прописью) о количестве наименований и экземпляров уничтожаемых ключевых документов, инсталлирующих СКЗИ носителей, эксплуатационной и технической документации. Исправления в тексте акта должны быть оговорены и заверены подписями всех членов комиссии, принимавших участие в уничтожении. О проведенном уничтожении делаются отметки в соответствующих журналах поэкземплярного учета.

5.4.9. Пригодные для дальнейшего использования узлы и детали аппаратных средств общего назначения, не предназначенные специально для аппаратной реализации криптографических алгоритмов или иных функций СКЗИ, а также совместно работающее с СКЗИ оборудование (мониторы, принтеры, сканеры, клавиатура и т.п.) разрешается использовать после уничтожения СКЗИ без ограничений. При этом информация, которая может оставаться в устройствах памяти оборудования (например, в принтерах, сканерах), должна быть надежно удалена (стерта).

6. Запрещается6.1. Передавать по техническим средствам связи криптографические ключи, за исключением специально организованных систем с децентрализованным снабжением криптографическими ключами.

6.2. Осуществлять несанкционированное администратором СКЗИ копирование ключевых носителей.

6.3. Разглашать содержимое носителей ключевой информации или передавать сами носители лицам, к ним не допущенным, выводить ключевую информацию на дисплей и принтер (за исключением случаев, санкционированных администратором СКЗИ).

6.4. Использовать ключевые носители в режимах, не предусмотренных правилами пользования СКЗИ, либо использовать ключевые носители на посторонних АРМ.

6.5. Записывать на ключевые носители постороннюю информацию.

6.6. Подключать к АРМ дополнительные устройства и соединители, не предусмотренные в комплектации.

6.7. Оставлять без контроля АРМ, на которых эксплуатируется СКЗИ, после ввода ключевой информации.

6.8. Вносить какие-либо изменения в программное обеспечение СКЗИ, не санкционированные администратором СКЗИ.

6.9. Использовать бывшие в работе ключевые носители для записи новой информации без предварительного уничтожения на них ключевой информации (путем их трех- (или более) кратного переформатирования, осуществляемого сотрудником отдела информационной безопасности).

6.10. Осуществлять несанкционированное вскрытие системных блоков АРМ с установленными СКЗИ.

6.11. Исполнять и открывать файлы, полученные из общедоступных сетей передачи данных, без проведения соответствующих проверок на отсутствие в них программных закладок и вирусов.

Приложение N 1

к Типовому порядку

использования средств

криптографической защиты

информации в территориальном

налоговом органе

Приложение N 2

к Типовому порядку

использования средств

криптографической защиты

информации в территориальном

налоговом органе

Комиссия территориального налогового органа в нижеуказанном составе составила настоящий Акт о том, что помещение, размещение и комплектность нижеуказанного автоматизированного рабочего места, включая установленное ПО, а также подготовленность сотрудников, ответственных за его эксплуатацию, соответствуют требованиям Порядка использования средств криптографической защиты информации в территориальном налоговом органе.

Комиссия отмечает, что инсталляция программного обеспечения СКЗИ проведена в строгом соответствии с инструкцией по установке.

Вывод: комиссия считает, что автоматизированное рабочее место может быть введено в эксплуатацию.

Приложение N 3

к Типовому порядку

использования средств

криптографической защиты

информации в территориальном

налоговом органе

Приложение N 4

к Типовому порядку

использования средств

криптографической защиты

информации в территориальном

налоговом органе

Приложение N 5

к Типовому порядку

использования средств

криптографической защиты

информации в территориальном

налоговом органе

Положение об организации ИБ при хранении, обработке и. * Целью разработки данного Положения является описание порядка. при этом Участник КЗ контролирует правильность заполнения полей. Журнал поэкземплярного учета СКЗИ (Приложение 3) ведется в Отделе. (Ф.И.О.). Инструкция по формированию КЭП НСКП ООС * Зарегистрируйте ключевой носитель в журнале поэкземплярного учета ключевых документов (Приложение №1). введите Фамилию Имя и О тчество владельца ключа электронной подписи. 9. В поле « Криптобиблиотека» определяется тип используемой СКЗИ (по. Поле обязательно для заполнения.Пошаговая схема получения услуг Органа криптографической. * Пример заполнения. Учитывает СКЗИ в «Журнале поэкземплярного учета СКЗИ, эксплуатационной и технической. Устанавливает и настраивает СКЗИ на АРМ Пользователя в соответствии с инструкцией, поставляемой.Инструкция по безопасности СКЗИ * Инструкция по обеспечению безопасности эксплуатации СКЗИ в СЭД. СЭД в Журнале поэкземплярного учета СКЗИ, эксплуатационной и технической.Методические рекомендации по выполнению законодательных. * f. Оценка возможности обезличивания персональных данных (пункт 8 программы действий). Журнал поэкземплярного учета СКЗИ. Регламент ФСБ.Рекомендации по учету, уничтожению и отчетности по СКЗИ * 10 фев 2014. В соответствии с Инструкцией № 152 все СКЗИ должны браться на поэкземплярный учет и их движение (выдача. пользователь ведет журнал учета СКЗИ, эксплуатационной и. По разделу 1: Пример заполнения на программе СКЗИ. Ф.И.О. лица производившего установку СКЗИ.редакция от 05.03.2012 * f. Perlapreur V,qocronepfl rou1ero rIeHTpa. rocyAapcrBeHHofo 6roAxeruoro rrpex. Средство электронной цифровой подписи – СКЗИ, обеспечивающее реализацию. делает запись об изготовлении СКП в журнале поэкземплярного учёта. Инструкция по доказательству принадлежности ЭЦП при разборе.Регламент * Факт передачи фиксируется в Журнале поэкземплярного учета СКЗИ, эксплуатационной и. к ним, ключевых документов, согласно приложения № 2 к той же Инструкции. Все компоненты обязательны для заполнения. Прошу сформировать ключи электронной подписи и изготовить сертификат ключа. Порядок получения НСКП.doc * Заполнение значений полей электронных форм при создании КЭП должно. Факт выдачи КЭП фиксируется в Журнале поэкземплярного учета СКЗИ. Сведения о руководителе: Ф.И.О. (Фамилия, Имя, Отчество). Должность.Регламент удостоверяющего центра Министерства финансов. * 152 «Об утверждении Инструкции об организации и обеспечении. журнал поэкземплярного учёта средств криптографической защиты. Ф. И. О. Подразделение, должность. Заполнение формы такого запроса осуществляется по адресу: https://cr.minfin74.ru/ui, Ссылка «Начать регистрацию».КСКП * Средства криптографической защиты информации — программные средства, реализующие. носитель информации, предварительно учтенный в Журнале поэкземплярного учета СКЗИ. (в соответствии с Журналом поэкземплярного учета СКЗИ. Образец заполнения формуляра. (Ф.И.О сотрудника).1 Памятка по получению квалифицированного сертификата. * Получение производится на основании письма с просьбой выдать СКЗИ. к ним в журнале поэкземплярного учета СКЗИ, эксплуатационной и технической. «Инструкции об организации и обеспечении безопасности хранения. Файл запроса (с расширением REQ) на отдельном, предварительно. Руководство для получения ЭЦП в Регистре больных с. * осуществляться с учетом требований Федерального закона N 63-ФЗ "Об электронной подписи" и других нормативных. При заполнении контактных данных. журнале поэкземплярного учета СКЗИ и прочих учетных документах. 4. Ф.И.О. Должность. Учетная запись в Регистре. СНИЛС. Телефон: e-mail:.ИНФОРМАЦИОННОЕ ПИСЬМО Уважаемые коллеги! Енисейское. * имени академика М.Ф. Решетнева». Типовая форма журнала поэкземплярного учета средств. Лицевой счет пользователя средств криптографической защиты информации;. Типовая инструкция по заполнению типовых форм;.Информатизация * e. Общая схема регистрации визитов пациента. Заполнение ТАП f. Приложение № 10 "Инструкция об организации учета, хранения и выдачи. Журнал учета выдачи ключей и печатей. Журнал поэкземплярного учета СКЗИПошаговая схема получения услуг Органа криптографической. * Учитывает СКЗИ в Журнале поэкземплярного учета (Приложение №13);. 3. Проверяет. Устанавливает и настраивает СКЗИ на АРМ Пользователя в соответствии с инструкцией;. 5. Скачать примеры заполнения документов.Консультант Плюс онлайн - некоммерческие интернет-версии. * Унифицированная форма N ОС-16 (образец заполнения) ("Кадровый вопрос ". Форма: Журнал проверок осуществления первичного воинского учета ( Приказ. Форма: Инструкция водителю автомобиля, перевозящему застрахованный груз (образец заполнения). Форма: Карточка-справка (ф. 0504417). Инструкция по формированию НСКП.doc * Зарегистрируйте ключевой носитель в журнале поэкземплярного учета ключевых документов (Приложение №1). введите Фамилию Имя и О тчество владельца ключа электронной подписи; В поле «Криптобиблиотека» определяется тип используемой СКЗИ (по. Поле обязательно для заполнения.Методические рекомендации по выполнению законодательных. * f. Оценка возможности обезличивания персональных данных (пункт 8 программы действий). Алгоритм ¦ Описание ¦ Примечание ¦ ¦ обезличивания. и ¦ ¦ ¦персональных данных ¦Пункт 64.1.1 ¦рекомендации по ее заполнению. ¦29 ¦Журнал поэкземплярного учета СКЗИ ¦Регламент ФСБ ¦ Шаблон. РЕГЛАМЕНТ * 0 Свидетельство о постановке на учет в налоговом органе, оригинал или копия. с исполнением настоящего поручения, в т.ч. с правом подписи в журнале поэкземплярного учета СКЗИ и прочих учетных документах. 4. подпись Ф.И.0. Инструкции об организации и обеспечении безопасности хранения.

Скорость: 5995 Kb/s